Art�culos. Biometr�a

Seguridad del estado con un toque de luz

Desde la identificaci�n a las comunicaciones, las tecnolog�as de fot�nica desempe�an un papel clave en la seguridad del pa�s. Esta contribuci�n est� increment�ndose, gracias a una variedad de innovaciones.

Por ejemplo, avances en biometr�a que dependen de las c�maras,iluminaci�n y mejora del procesamiento de imagen, podr�an permitir la r�pida identificaci�n a distancia.

As� mismo, mediante la explotaci�n de la bioqu�mica y la luz, los investigadores han encontrado una manera de detectar r�pidamente la ricina, una potente toxina que puede ser utilizada como un agente de bioterrorismo. Y como �ltimo ejemplo, tecnolog�as cu�nticas, que hagan uso de la luz, podr�an producir comunicaciones que no pueden ser interceptadas.

Con una mirada hacia la seguridad del pa�s estas soluciones muestran c�mo las tecnolog�as fot�nicas se est�n utilizando, �qu� retos hay y hacia donde podr�an dirigirse?.

Dando la mano

Con respecto a la biometr�a, el Departamento de Seguridad Nacional de EE.UU. (DHS) se enfrenta a un gran desaf�o, dijo Arun Vemury, gerente de un programa en la organizaci�n Science and Technology Directorate. "Tenemos que procesar datos de un gran n�mero de personas a diario."

El grupo de personas que actualmente debe someterse a alg�n tipo de identificaci�n biom�trica incluye a los ciudadanos que entran en el pa�s, detecci�n de m�s de un mill�n de personas al d�a. Este n�mero probablemente aumentar�, tanto por el aumento de los viajes y de la expansi�n de la verificaci�n de personas. Los datos biom�tricos recogidos actualmente incluyen una fotograf�a digital y una serie de huellas dactilares. Esto �ltimo supone una carga adicional en el DHS, porque el organismo debe realizar una verificaci�n de la huella dactilar a unas 135000 personas que solicitan visados todos los d�as.

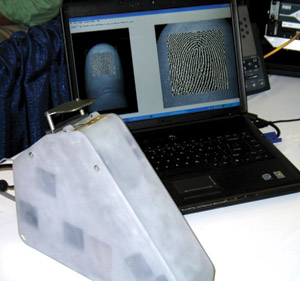

En los EE.UU. el Departamento de Seguridad Nacional est� trabajando con los proveedores para desarrollar alto rendimiento y alta calidad de imagen de la huella dactilar en sistemas sin contacto. Un prototipo se muestra aqu�. Cortes�a de la Direcci�n de Ciencia y Tecnolog�a del Departamento de Seguridad del Estado.

La velocidad y la calidad de los datos biom�tricos recopilados originalmente en el punto de entrada tiene un efecto significativo en el rendimiento global del sistema. Adem�s, si el proceso de selecci�n de entrada biom�trico es demasiado lento o propenso a errores debido a la mala imagen en la adquisici�n,o una inclinaci�n natural esto puede disminuir la seguridad.

Por esa raz�n, la calidad de la imagen es importante, Vemury afirm� "Lo que queremos es obtener la imagen de los dedos de manera eficaz a la primera vez."

Para la salud p�blica y argumentos de aceptaci�n, al DHS le gustar�a recoger las huellas dactilares sin contacto. Sin embargo, no dispone de sistema sin contacto, r�pido y de alta calidad. Por lo tanto, la agencia est� ayudando a desarrollar tecnolog�as que ofrecen estas capacidades, con proyectos que Vemury ha caracterizado como de alto riesgo y alta rentabilidad.

Dos t�cnicas se est�n desarrollando. Una, de GE Global Research de Niskayuna, NY (EE.UU.), incorpora un foco variable el�ctricamente, se basa en la conmutaci�n de polarizaci�n que se utiliza para crear datos en dos y tres dimensiones. La segunda tiene su origen en la investigaci�n de la Universidad de Kentucky, en Lexington (EE.UU.) y est� siendo desarrollada para DHS por FlashScan3D de Richardson, Texas (EE.UU.). BAsada en iluminaci�n estructurada, que utiliza patrones de luz para capturar en el momento las crestas y valles de la huella dactilar por la forma en que la luz se dispersa.

Mike Troy, CEO de FlashScan3D, se�al� que la iluminaci�n utilizada no es una simple red de luz y oscuridad. "Se proyectan m�ltiples patrones de una sola frecuencia en fases m�ltiples para aumentar la precisi�n 3-D del sistema".

Las im�genes de huellas que se muestran son con datos 3-D (A, B), convertidos en equivalentes 2-D (C). Cortes�a de la Direcci�n de Ciencia y Tecnolog�a del Departamento de Seguridad de EE.UU.

Agreg� que uno de los beneficios de la estructura de iluminaci�n es que se puede hacer fuera del equipo. La mayor�a de los secretos para conseguir la t�cnica para trabajar provienen del procesamiento de im�genes y software.

Vemury dijo que a DHS le gustar�a tener un prototipo operativo de un esc�ner de huellas digitales sin contacto listo para su despliegue en 2011. El proyecto tiene una serie de puntos, con la decisi�n adoptada en cada uno de ellos para la viabilidad de un enfoque particular. Actualmente, aunque los resultados son prometedores, no se sabe si cualquiera de las dos t�cnicas se traducir� en una soluci�n adecuada.

Un factor que complica la situaci�n para cualquier esc�ner sin contacto en 3-D tiene que ver con la gran base de datos de huellas dactilares que se han recogido a trav�s del tiempo por los organismos policiales. La mayor�a son tradicionales e impresiones latentes, como el levantamiento de la escena del crimen. Todas son 2-D, tal y como han sido todas los recogidas hasta ahora digitalmente. Por lo tanto, estas im�genes tienen ligeramente deformadas las huellas, ya que est�n presionadas contra una superficie dura. Por razones de compatibilidad, estos datos deben ser convertidos al equivalente de una imagen2-D que hubiera resultado de un dedo de la mano rodando a trav�s de una superficie.

Un prototipo de sistema para huellas dactilares sin contacto en 3-D, basadao en iluminaci�n estructurada en primer plano, con la imagen visible en la pantalla port�til detr�s. Cortes�a de FlashScan3D.

A prueba de fraudes

Hay, por supuesto, otros datos biom�tricos, adem�s de las huellas dactilares que se pueden capturar sin contacto y a distancia, incluyendo la cara y el reconocimiento del iris. Este �ltimo a menudo se hace con una fuente de infrarrojo cercano y un detector, en parte debido a este enfoque, se producen im�genes de las que la fina textura del iris se puede extraer m�s f�cilmente, dijo Martin Herman, jefe de la divisi�n de acceso a la informaci�n en el National Institute of Standards and Technology (NIST) de Gaithersburg, Maryland (EE.UU.). Su grupo trabaja para desarrollar biometr�a para aplicaciones tales como equipo de registro de acceso a edificios. y fuerzas de seguridad.

Se�al� que se escanea el iris y la verificaci�n de la identidad se ofrece a distancia. "En algunos sistemas existentes, el iris puede estar hasta un par de metros o m�s de la c�mara."

Uno de los problemas a los que se enfrentan los datos biom�tricos es que no hay un enfoque �nico para todos en todas las circunstancias. Las personas pueden carecer de partes del cuerpo o, simplemente, tienen caracter�sticas que son dif�ciles de distinguir. Una soluci�n es el uso de m�ltiples tecnolog�as biom�tricas, tales como los sistemas que controlan tanto las huellas dactilares y diferentes rasgos faciales.

Los sistemas multimodales tambi�n ayudan a prevenir la suplantaci�n de identidad, cuando alguien usa una ayuda para pretender pasar por otra persona. Podr�an ser desarrollados a partir de huellas dactilares falsas usando gelatina o una imagen que se situa enfrente de una c�mara. M�ltiples datos biom�tricos pueden forzar a cualquier spoofer a llegar con una huella dactilar, una foto o tal vez algo m�s. A pesar de que contribuir�a a evitar la suplantaci�n de identidad, Herman dijo que una mejor respuesta podr�a ser desarrollar mejores pruebas, t�cnicas que eliminen a sustitutos muertos frente a una persona viva con m�s seguridad.

Otros sistemas biom�tricos sin contacto se encuentran en el rastreo de un patr�n vascular , como el sistema de la empresa Identica Holdings Corp. de Tampa, Fla (EE.UU.). El esc�ner usa infrarrojo cercano para penetrar aproximadamente cuatro mm en el dorso de la mano, y extraer el patr�n vascular que se encuentra debajo de la piel. El resultado es una firma �nica, con una tasa de verificaci�n <0,5 s por persona y una tasa de falso rechazo del 0,01%.

La identificaci�n se realiza a trav�s del dorso de la mano. El escaneado con infrarojo pr�ximo del patr�n vascular que est� por debajo de la piel sirve como una identificaci�n biom�trica. Cortes�a de Identica Holdings Corp.

Otras ventajas de este enfoque es que opera con casi todo el mundo, en un entorno al aire libre y no se ve afectado por la suciedad, grasa, cicatrices, cortes u otras caracter�sticas de la superficie de las manos, dijo Terry Wheeler, presidente de Identica. Habida cuenta de que la empresa se dirige a un tipo de aplicaciones concreto, esta �ltima capacidad es particularmente importante.

Nadie puede dejar inadvertidamente un patr�n vascular atr�s, algo que no es el caso de las huellas dactilares. Sin dejar rastros detr�s puede ser m�s importante manteniendo la intimidad. Por otra parte, la invisibilidad conduce a otro beneficio, se�al� Wheeler. "Porque no se puede dejar atr�s y no se puede ver, es tambi�n imposible falsificar este tipo de informaci�n".

Los productos de la compa��a recientemente fueron aprobadas por la Transportation Security Administration, que es parte de DHS, para su uso en la identificaci�n de los trabajadores portuarios. Es el �nico sistema sin huella dactlar que ha sido aprobado, dijo Wheeler.

Pruebas de una toxina

T�cnicas basadas en la fot�nica aparecen en la configuraci�n de seguridad del pa�s, ya que se est�n empleando en el control de accesos y el cruce de fronteras. tambi�n se est�n usando en la detecci�n de las toxinas que podr�an ser empleadas en bioterrorismo.

Cuando se procesa correctamente, el ricino puede producir la prote�na ricina, una toxina potente para la que no se conoce ning�n ant�doto. Se ha utilizado en algunos casos de asesinato y podr�a ser utilizado en un atentado terrorista, aunque hasta la fecha eso no ha ocurrido.

Un problema ha sido que los m�todos de detecci�n de ricina son lentos y laboriosos. Ahora un equipo de la Facultad de Medicina Albert Einstein de Yeshiva University, en Bronx, NY (EE.UU.), ha ideado una t�cnica que lleva s�lo unos minutos. Asimismo, es de 100 a 1000 veces m�s sensible que cualquier otro m�todo, y se puede hacer en el lugar.

Vern L. Schramm, profesor de bioqu�mica, explic� que �l y el estudiante graduado M. B. Sturm aprovecharon una reacci�n que inicia la ricina en las c�lulas que mata - elimina la adenina de los ribosomas. Los investigadores convirtieron la adenina en otra mol�cula, adenosina trifosfato (ATP). A continuaci�n, utilizaron ATP para generar luz a trav�s de una reacci�n de luci�rnaga luciferasa.

Una biomol�cula intermedia del proceso tambi�n es el producto de una reacci�n luciferasa. Por lo tanto, se recicla, y conduce a un importante beneficio. "Esta es una cascada de amplificaci�n, en la misma forma que ver�a una cascada en amplificaci�n electr�nica, por ejemplo. Una muy peque�a se�al puede dar lugar a una gran salida", dice Schramm.

El resultado es f�cilmente detectable, un resplandor amarillo que aparece cuando est� presente la ricina. El trabjo de Sturm y Schramm figura en la edici�n de abril de Analytical Chemistry, donde se describe el m�todo y se demuestra que trabaj� en una peque�a mol�cula de sustrato de ARN, que imita la reacci�n de una c�lula humana a la ricina.

Schramm dice que los ingredientes necesarios para la prueba podr�a convertirse en un polvo seco. El agua y la sospechosa ricina se a�aden, y con una c�lula fotoel�ctrica se realiza la medici�n de la se�al resultante. La intensidad de la se�al producida indica la cantidad, en su caso, presente de ricina.

Tambi�n se puede aplicar la t�cnica en medicina. La ricina unida a anticuerpos podr�a utilizarse para destruir las c�lulas cancerosas. El problema es que con este enfoque tambi�n se pondr�a en libertad la ricina, que tendr�a que ser contrarrestado de alguna manera.

Lo que se necesita es una manera r�pida de rastrear inhibidores de la ricina. La nueva t�cnica de detecci�n podr�a hacer justamente eso, lo que permite a los investigadores probar con rapidez muchos compuestos que tratan de desarrollar una terapia de rescate a base de ricino para el tratamiento del c�ncer.

Asegurar las comunicaciones

Una �ltima contribuci�n de la fot�nica a la seguridad del pa�s viene en forma de comunicaciones de alta seguridad. T�cnicas basadas en la mec�nica cu�ntica permiten hacer imposible que un esp�a, capture un mensaje sin ser interceptado.

Hasta el momento, eso es s�lo una teor�a, como la aplicaci�n efectiva se ha enfrentado a una serie de problemas pr�cticos. BBN Technologiess de Cambridge, Massachusetts (EE.UU.), construy� la primera red mundial de clave cu�ntica distribuida, aplicada en el �rea metropolitana con fibra �ptica en el a�o 2003. La red utiliza la informaci�n cu�ntica portada por un simple fot�n para distribuir una clave de cifrado en lugares remotos. La clave entonces se utiliza para cifrar la informaci�n, y la configuraci�n presumiblemente permitir�a garantizar un r�pido cambio de clave, mejorando as� la seguridad de las comunicaciones. BBN corri� en la red sin interrupci�n durante cinco a�os y funciona espor�dicamente habr� que demostrar sus capacidades.

Jonathan L. Habif, un cient�fico senior de la empresa BBN, se�al� que utiliz� distribuci�n de fase para transportar la informaci�n cu�ntica, ejecutando un cambio de clave secreta, desde kilobits a decenas de bits por segundo. La tasa var�a con la distancia, con la mayor posible cuando el intercambio se limita al lugar de BBN.

Habif, puntualiza que uno de los componentes, en particular, como determinante de la tasa de intercambio. "El rendimiento del sistema est� limitado casi por completo por la calidad mediocre de los detectores de fotones �nico", explic�. "Resulta que es muy dif�cil de detectar un fot�n �nico en el infrarrojo, que es lo que se tiene que hacer."

La empresa colabor� con el NIST para desarrollar superconductores detectores de un solo fot�n, y dio lugar a una gran mejora en la tasa de intercambio de clave secreta. Desde entonces, han habido otras mejoras, tales como detectores �nicos de semiconductores que han pasado a estar comercialmente disponibles.

Habif se�al� que la ampliaci�n de la red para cubrir m�s �rea y m�s nodos probablemente requerir�a el desarrollo de repetidores cu�nticos, dispositivos que pueden almacenar temporalmente y luego regenerar fielmente la informaci�n cu�ntica. Para la red y la seguridad de sus comunicaciones, la seguridad de las fuentes, detectores, y repetidores, debe ser garantizada. Tambi�n hay problemas de seguridad que giran en torno a la manera de integrar una red cu�ntica en una red de fibra �ptica existente.

Carl J. Williams, jefe de la divisi�n de f�sica at�mica en el NIST y coordinador de su programa de informaci�n cu�ntica, dice que el traslado de la informaci�n cu�ntica m�s que a una distancia corta requiere fotones. Por esa raz�n, la mejora de los dispositivos fot�nicos - detectores, fuentes y similares - es cr�tica.

En particular los detectores, presentan un desaf�o, dijo. "Por el momento, parece que saben c�mo hacer que los detectores, sean muy r�pidos o muy eficientes, pero hacerlo al mismo tiempo sigue siendo muy dif�cil".

Blogs de inter�s

Otros enlaces de inter�s

Escepticismo

en Am�rica

Escepticismo

en Espa�a

Estos enlaces no tienen ninguna relaci�n con la Web de Maco048, ni se recomiendan

B�squedas