La web de Maco048. Criminología

Las mentes simples casi siempre yerran en sus juicios

Mensaje de la paloma del «Día D»

La historia de la paloma 40TW194 parece el comienzo de una novela. En 1982, un hombre de 74 años llamado David Martin está limpiando la chimenea de su casa en el condado de Surrey (Inglaterra) cuando descubre los huesecillos de un animal. El esqueleto resulta ser el de una paloma que lleva una canastilla roja adherida a una de sus patas. En la canastilla hay un pedazo de papel con 27 bloques de código anotados y las palabras «Pigeon Service» (Servicio de palomas).

La sorpresa ha venido del otro lado del Atlántico, donde un aficionado canadiense llamado Gord Young, asegura haber descifrado el mensaje y que solo le ha llevado 17 minutos. Young, editor de una revista de historia local en una localidad cerca de Ontario, asegura que usando un sencillo código de la Primera Guerra Mundial se puede conocer lo que dice la famosa nota de la paloma.

Una vez descifrado, el mensaje diría así:

«Observador de artillería en el sector ‘K’. Solicitado un informe de apoyo al cuartel general. Ataque relámpago con tanques Panzer. Observador de artillería del flanco oeste siguiendo la evolución del ataque.

El teniente sabe que las armas de apoyo han llegado. Sabe dónde está el punto de re-abastecimiento. Hemos localizado los centros de control de las avanzadillas de los Jerrys [nazis]. El cuartel general de la batería de artillería de la derecha está justo ahí.

Hemos localizado el cuartel general de la infantería en este punto. Última nota para confirmar que hemos localizado la posición de los Jerrys [Nazis]. Repasad las notas de campo. Las defensas contra los tanques Panzer no están funcionando.

El cuartel general de la batería de artillería derecha de los Jerrys [nazis] está aquí. El observador de artillería se encuentra en el sector ‘K’ de Normandía. Ataques de mortero e infantería para hacer frente a los tanques Panzer.

Hemos alcanzado la batería de artillería de la derecha o de reserva de los Jerrys [nazis]. Ya teníamos constancia de la posición del cuartel general de los ingenieros eléctricos. Tropas, tanques Panzer, baterías de artillería e ingenieros en esta posición. Última nota de la que tiene constancia el cuartel general.»

Artículo completo en: lainformacion.com

Proveedor de Samsung acusado de contratar a menores

La organización China Labor Watch informó que una empresa proveedora de Samsung llamada HTNS Shenzhen contrataba a menores de edad que trabajaban horas extras y eran victimas de otras violaciones a las leyes laborales.

En el informe se indica que a pesar de que la surcoreana mencionó que luego de una auditoría no se encontraron evidencias de contar con menores contratados, la organización dice haber encontrado al menos tres empleados que son menores de 16 años y además trabajaban ahí desde antes de que la auditoría se llevara a cabo.

En el momento que CLW reportó el hecho a Samsung, estos ya no se encontraban atrabajando en el lugar por lo que no fue posible hablar con ellos.

Adicionalmente se ha reportado que a los empleados se les pide trabajar jornadas de 12 a 15 horas diarias en instalaciones mal ventiladas. Por otro lado los empleados no cuentan con seguro o servicio medico que los atienda en caso de lesiones, ni siquiera un botiquín de primeros auxilios o un extintor para las 1100 personas en la fabrica.

Esta parece ser una de varias denuncias que China Labor Watch ha registrado contra proveedores de Samsung, sin embargo es cosa de ver cuales serán las acciones que tome la empresa para ayudar a que los empleados puedan contar con mejores condiciones.

Fuente: The Verge

Credulidad y fotos íntimas de estudiantes de la Universidad de Deusto

Todos conocemos a víctimas del envío masivo a través del programa para teléfonos móviles WhatsApp, de fotos íntimas de supuestas estudiantes de la Universidad de Deusto. Con nombre y apellidos. Algunas hasta han dado la cara en los medios de comunicación. Porque las víctimas del último escándalo de las redes sociales son todos aquéllos que se han tragado el bulo. [Enlace bloqueado por la Tasa española AEDE] lo tiene todo para convertirse en una exitosa leyenda urbana: saca a la luz una actitud socialmente reprobable –fotografiarse desnuda para la pareja– y castiga públicamente a quien ha incurrido en ella. Añadan el plus tecnológico –para muchos, Internet y las redes sociales son la fuente de todo mal– y el morbo de que las pecadoras estudian en una universidad católica. El cóctel es perfecto.

Todos conocemos a víctimas del envío masivo a través del programa para teléfonos móviles WhatsApp, de fotos íntimas de supuestas estudiantes de la Universidad de Deusto. Con nombre y apellidos. Algunas hasta han dado la cara en los medios de comunicación. Porque las víctimas del último escándalo de las redes sociales son todos aquéllos que se han tragado el bulo. [Enlace bloqueado por la Tasa española AEDE] lo tiene todo para convertirse en una exitosa leyenda urbana: saca a la luz una actitud socialmente reprobable –fotografiarse desnuda para la pareja– y castiga públicamente a quien ha incurrido en ella. Añadan el plus tecnológico –para muchos, Internet y las redes sociales son la fuente de todo mal– y el morbo de que las pecadoras estudian en una universidad católica. El cóctel es perfecto.

Crédulos de la era digital

La mayoría de la gente sigue siendo igual de crédula que en los tiempos de la carta-cadena, una misiva que recibíamos porque alguien había picado el anzuelo, no lo olvidemos. Así, hay quien cree todavía que ligar con una desconocida en una fiesta puede hacer que horas después nos despertemos con una cicatriz y sin un riñón, literalmente, o que recurrir a los servicios de una prostituta puede traducirse en que la próxima vez que nos miremos al espejo nos encontremos en él con un: “¡Bienvenido al club del sida!”. Cualquiera puede bajar de Internet una imagen de una mujer desnuda en actitud provocativa, pegarla en un mensaje diciendo que es María, estudiante de la universidad que sea, y enviarla con un clic a sus contactos. Algunos picarán y harán lo propio, y la bola crecerá tanto que los medios acabarán haciéndose eco del escándalo, los responsables académicos y políticos se manifestarán al respecto, habrá concentraciones de estudiantes solidarios con las víctimas… Poco importará que María no sea la de la foto y que ésta corresponda a una actriz porno, por ejemplo.

Ampliar en: Magonia

30 de noviembre, “Día Internacional de la Seguridad Informática”

El “Día Internacional de la Seguridad Informática” (Computer Security Day) es una celebración anual que se lleva a cabo el 30 de Noviembre. Se conmemora desde el año 1988, y tiene por objetivo concienciarnos sobre la importancia de la seguridad de la información, los sistemas y los entornos que operan con ella. Un reconocimiento a quienes, desde sus puestos de trabajo, contribuyen a incrementar los niveles de seguridad de la información.

Entre los problemas graves que afectan la seguridad de la información están los relativos a estafa, robo de identidad, uso del correo electrónico, funcionamiento y detección de “botnets”, entre otros. Para lo cual se aconseja adoptar todas las medidas a su alcance para evitar ser víctima del accionar de los ciberdelincuentes.

Un antecedente a esta fecha se encuentra en el año 1980 cuando James P. Anderson escribe un documento titulado ‘Computer Security Threat Monitoring and Surveillance’, donde se da una definición de los principales agentes de las amenazas informáticas como “ataque” o “vulnerabilidad”.

Hoy en día gracias a los avances tecnológicos y de seguridad, todos los sistemas operativos y aplicaciones web vienen con advertencias para los usuarios, entre las que se incluyen, utilizar contraseñas de al menos ocho caracteres y que contengan letras mayúsculas, minúsculas, números y símbolos, además de tener un antivirus actualizado y operativo, las advertencias para no abrir archivos recibidos por correo electrónico de remitentes dudosos, entre otras.

Fuente: Notirápida.com

No compres medicamentes a través de internet

La Agencia Española de Medicamentos y productos Sanitarios ha empezado una campaña para evitar algo que, desgraciadamente, era y es muy común: la compra irresponsable y arriesgada de medicamentos y sustancias activas farmacológicamente a través de internet.

- Consejos para reconocer las webs ilegales

Las webs que realizan actividades ilegales:

- Venden medicamentos no autorizados en España: puedes consultar cuales son los medicamentos autorizados en España en www.aemps.gob.es/cima.

- En otros casos los medicamentos que venden estas webs son falsificaciones de forma que imitan al medicamento original autorizado de manera que no son fácilmente distinguibles.

- Venden medicamentos que requieren receta médica, lo que está expresamente prohibido en España: si quieres conocer si un medicamento requiere o no receta lo puedes averiguar en www.aemps.gob.es/cima.

- Son webs que no se corresponden con oficinas de farmacia legalmente autorizadas.

- Son webs en las que no se informa de quién es el propietario, el farmacéutico responsable de la misma y no hay una dirección física de la oficina de farmacia o identificación sobre la misma.

- Es una actividad comercial fraudulenta, por lo que estás poniendo en peligro tus datos personales y financieros.

Ampliar en: DOPAJE

Un millón de dólares robados en 60 segundos

El FBI arrestó a 14 personas por el robo de un millón de dólares del banco Citibank utilizando cajeros establecidos en diferentes casinos del sur de California y Nevada.

En este caso particular, las autoridades afirmaron que los sospechosos abrieron cuentas bancarias en la misma entidad previamente al robo. Posteriormente, fueron a distintos casinos en California y Nevada y retiraron el dinero en efectivo de los diferentes puestos tantas veces como pudieron durante un período de 60 segundos. Al parecer, alguien detectó una vulnerabilidad que impedía a la entidad bancaria registrar las extracciones adicionales de dinero que se produjeran en ese lapso.

El FBI en conjunto con otras autoridades arrestaron a 13 de los sospechosos en Los Ángeles durante esta semana. Aparentemente, los sospechosos utilizaron el dinero para jugar en los casinos y se les ofreció habitaciones de hotel debido al elevado monto que habían destinado al juego. Además, los delincuentes mantuvieron el monto de las extracciones por debajo de los 10000 dólarespara evitar los requerimientos federales de reportes de transacción.

Dos de octubre: Día Mundial de la NO Violencia

Desde el año 2007, a partir de una Resolución de la Asamblea General de las Naciones Unidas es que se considera el dos de octubre como el Día Mundial de la No Violencia en honor al aniversario de nacimiento de Mahatma Gandhi, considerado el padre de la Independencia en India.

Desde ESET Latinoamérica, también se suman a este Día Mundial de la NO Violencia con un mensaje de concienciación hacia las distintas agresiones y ataques que se dan diariamente en el ciberespacio. Muchas veces hablamos de distintas amenazas, especialmente destinadas a niños, como lo son el grooming y el ciberacoso.

Recordemos que el Ciberacoso es una conducta hostil que puede ser practicada hacia los niños. La víctima de este tipo de acosos, es sometida a amenazas y humillaciones de parte de sus pares en la web, cuyas intenciones son atormentar a la persona y llevarla a un quiebre emocional. Estas prácticas pueden ser realizadas a través de Internet, así como también, teléfonos celulares y videoconsolas. También denominado en inglés, cyberbullying, no siempre son realizadas por adultos, sino también son frecuentes entre adolescentes.

Por su parte, el Grooming se trata de la persuasión de un adulto hacia un niño, con la finalidad de obtener una conexión emocional y generar un ambiente de confianza para que el niño realice actividades sexuales. Muchas veces los adultos se hacen pasar por niños de su edad e intentan entablar una relación para, luego, buscar realizar encuentros personales.

Microsoft realiza cambios legales en sus términos de servicio

El abogado Andrew Nicol, ha comentado que, si bien ahora los términos de servicio de Microsoft se encuentran en un formato más fácil de entender, hay dos puntos en los que los usuarios de Bing, Hotmail(Outlook), MSN y Office.com, entre otros servicios de Microsoft, deberían tener mucho cuidado. El primero de ellos tiene que ver con tu información en los servicios de Microsoft.

Él destaca que, mientras que en la versión anterior de los términos de servicio de Microsoft se detallaba que tu contenido solo sería utilizado por la compañía ‘en la medida necesaria para el propio servicio’, ahora, con el cambio, Microsoft añade que tu contenido puede ser utilizado para proteger y mejorar todos los productos y servicios de Microsoft. Eso podría significar, por ejemplo, que tu contenido en Hotmail, o tus documentos en Office.com puedan ser brindados en los resultados de búsqueda de Bing. Y esto se refuerza con las propias palabras de Microsoft, ya que en los nuevos términos de servicio menciona que, los ‘servicios en la nube’ están diseñados para ‘integrarse altamente sobre todos los productos de Microsoft‘.

El segundo punto a tener en cuenta en los cambios de los términos de servicio de Microsoft, está relacionado con las posibles futuras disputas que puedas tener con la compañía, ya que ahora no se te permite llevarla a juicio, sino que todo será resuelto por medio del arbitraje. Esto quiere decir que pierdes el derecho a demandar a Microsoft, así como a iniciarle una demanda colectiva. Y el arbitraje obligatorio sería un peligro porque con él, una vez que se resuelve el caso, no tienes derecho a apelar ni a la intervención de un juez, por supuesto.

Los cambios empezarán a regir a partir del 19 de octubre de 2012.

Fuente: TECNOLOGÍA21

Google declara la guerra a las mafias, la trata y el tráfico de órganos

Google se comprometió recientemente a combatir las mafias, la trata y el tráfico de órganos poniendo la tecnología al servicio de la justicia, en una reunión en Los Ángeles (EE.UU.) entre víctimas del crimen organizado y especialistas que buscan desbaratar las redes ilícitas.

«En un mundo conectado, la gente vulnerable está más a salvo, las víctimas del tráfico pueden conocer sus derechos y hallar oportunidades, los traficantes de órganos pueden ser llevados ante la justicia», dijo Eric Schmidt, presidente de Google, en la cumbre «Redes ilícitas: Fuerzas en Oposición».

La reunión sirvió de escenario para que el cuerpo policial mundial Interpol anunciara el lanzamiento de una aplicación para móviles que permitirá a los usuarios escanear un producto a fin de verificar su autenticidad y ayudar en el combate al contrabando.

Esta aplicación informática ideada por Interpol y desarrollada por Google para el sistema operativo Android es un ejemplo concreto de las formas en que el gigante de internet propone participar en la lucha contra el crimen organizado.

«Desarrollamos esta idea que permitirá al consumidor o a los agentes de la ley, así como a los comercios, escanear un código (a través de su teléfono) y determinar si puede ser verificado o no como auténtico», dijo Ronald Noble, secretario general de la Interpol, durante la reunión de expertos en la localidad de Thousand Oaks, al noroeste de Los Ángeles. El proyecto se llama Registro Mundial de Interpol (IGR, en inglés) y se presenta como «una solución pionera en el combate al tráfico ilícito de productos».

A través de Google Hangout participó además Juan Pablo Escobar, el hijo del fallecido capo de la droga colombiano Pablo Escobar.

«El momento en que tuve más miedo fue cuando comprendí que las autoridades de mi país estaban usando los métodos violentos de mi padre para combatirlo», dijo Escobar. «Y uno no entiende de dónde viene el peligro», añadió.

Fuente: Kioskea.net

Bitcoins y tarjetas de crédito

Los que tienen fondos en la moneda Bitcoin online pronto podrán acceder a retirar del mundo real en efectivo a través de cajeros automáticos. Charlie Shrem, el cofundador de BitInstant, que permite a los usuarios convertir Bitcoins (BTC) en efectivo, parece haber confirmado que un estándar de tarjeta de crédito o débito será puesto a disposición de los usuarios en algunos puntos Bitcoin en los próximos dos meses.

BitInstant es bien conocido por facilitar las transacciones entre las monedas virtuales Bitcoin y divisas aprobadas por losgobiernos, el mecanismo de retirada ATM sería un paso sin precedentes, el puente entre ambos mundos.

En una charla en línea con el blog de tecnología Coding in my Sleep, Shrem reveló que se asociaría BitInstant con un banco internacional para hacer la tarjeta utilizable en todo el mundo. Aunque según los primeros informes, 1000 tarjetas serán entregados de forma gratuita, el precio estimado sería alrededor de $ 10 (£ 6,34) – Casi la tarifa habitual para un BTC. Aquellos que quieran inscribirse para una tarjeta ha pedido que lo hagan mediante la cumplimentación de un formulario de Google Docs.

Antes de que las tarjetas puedan ser emitidas, sin embargo, los solicitantes han de cumplir con las condiciones legales que imponen los bancos ordinarios a los usuarios de tarjetas de crédito. Teniendo en cuenta que incluye esta identificación formal, así como comprobante de domicilio, muchos pueden rehuir el nuevo servicio. El anonimato proporcionado por Bitcoin ha demostrado a lo largo ser una de las características más atractivas de las TIC, permitiendo a los usuarios el comercio de mercancías en el mercado negro y eludir las restricciones del gobierno.

Seguridad utilizando la señal WiFi

Las ondas electromagnéticas que generan los dispositivos WiFi se alejan del debate pseudocientífico que las relaciona erróneamente con supuestos perjuicios para la salud para ponerse al servicio de la ciencia. El equipo formado por Karl Woodbridge y Kevin Chetty han dado un uso cuando menos curioso a estas ondas, que existen en los hogares, oficinas y en las calles gracias al auge de la conectividad a Internet inalámbrica.

Según su iniciativa, gracias a un dispositivo con la función de radar, podrían ser capaces de visualizar sin que las paredes de los edificios sean un obstáculo. Dentro de éstos tendría que haber routers emitiendo señales WiFi en la frecuencia de 2.4 GHz, que serían captadas por este equipo, dotado de una CPU y dos antenas pasivas. Una de éstas recibiría las señales en dicha frecuencia que procedan del entorno y la otra recogería las variaciones de estas señales gracias al llamado efecto Doppler. Éste consiste en el aparente cambio de frecuencia en función de la distancia respecto a la fuente de emisión de las ondas.

¿Qué utilidad podría tener este radar WiFi? La monitorización en determinadas situaciones de seguridad parece la más obvia. Por ejemplo, podría servir para detectar intrusiones no permitidas en habitaciones como las de los ladrones. La industria militar podría utilizarlo para crear dispositivos que detecten movimiento a través de paredes y localizar así al enemigo, pero por fortuna el sector sanitario también podría beneficiarse facilitando la monitorización que se utiliza en los hospitales eliminando sensores y cables.

Ampliar en: ADSL ZONE

Hayworth, un neurobiólogo que quiere suicidarse para ser inmortal

Kenneth Hayworth es un brillante ingeniero cuyo trabajo tiene un impacto en el proyecto conectoma para mapear la red neuronal del cerebro humano. Cuando se plantea llegar a ser inmortal a través del suicidio de joven para asegurar la conservación de su cerebro, no es una locura. Pero cuando explica cómo una descarga va a revivir el espíritu, puede parecer estúpido …

Transhumanismo, la singularidad, telecarga de la mente, extropía, estas palabras, probablemente no hay mucho que decir, increíble paradoja mientras estamos en la tierra de Descartes. Pero no nos equivoquemos al respecto Page, uno de los dos fundadores de Google y Thiel Peter, que ha ayudó a financiar a Facebook y fue cofundador de PayPal, estas palabras tienen un significado muy real.

Page y Thiel son de hecho partidarios de mostrar las ideas transhumanistas. Se encuentran entre los patronos de la Universidad de la Singularidad fundada por Raymond Kurzweil y Peter Diamandis, el hombre que propone catalizar el uso de los asteroides. Se podrían citar muchos otros nombres famosos como Jaan Tallinn, uno de los creadores de Skype, que no dudan en vincularse con el transhumanismo o mostrar su simpatía por la idea de la singularidad tecnológica.

Los transhumanistas, los herederos de Descartes

Para entender lo que es, definitivamente vale la pena leer el texto de Max Moore, el transhumanismo y el de Eliezer Yudkowsky. Sin lugar a dudas, si Descartes e incluso Platón se encontraran entre nosotros, se sentirían en sintonía con estos ideales. Un tema central es que debe ser posible utilizar la ciencia y la tecnología para extender la evolución más allá de los límites físicos y mentales de la condición humana. La limitación más obvia es la más insoportable y se trata del envejecimiento seguido de muerte.

« La condición humana me irrita. Tenemos una vida muy corta. Las personas que piensan que «la muerte es simplemente la condición humana». Tenemos que aceptar que puede ser fuerte. Pero yo no soy como ellos. Esta declaración, de acuerdo con el sentimiento de los transhumanistas, es de Kenneth Hayworth, un ingeniero que trabaja en el campo de la neurociencia y se habla mucho en este momento ».

Plastinación

Hayworth iniciará su camino a la inmortalidad y de un estado post-humano con una fiesta con su familia, es decir, su esposa e hijos, y amigos. Luego sería anestesiado en un hospital. Aún con vida, sería «asesinado» por inyección en el cerebro de un cóctel de metales pesados y una resina capaz de mantener lo más perfectamente posible sus neuronas y su médula espinal.

La técnica básica es bien sabido, es de la plastinación, también conocido como impregnación de polímero, que pretende conservar los tejidos biológicos mediante la sustitución de los diferentes fluidos corporales con silicona. Sin embargo, actualmente no mantienen largas estructuras a nanoescala en los tejidos biológicos, lo que sería fundamental para lo que se propone Hayworth.

Su razonamiento para alcanzar la inmortalidad se basa en dos pilares

En primer lugar, que el cerebro humano es una variación muy complejo de los ordenadores actuales, pero sigue siendo, en última instancia, una máquina de Turing. Manteniendo esta analogía, los componentes de una persona, su conciencia y su individualidad, son su conectoma, es decir, todos los detalles de las conexiones de las neuronas en el cerebro. Los recuerdos y los algoritmos de procesamiento de información de la mente de una persona, sólo se encuentra en el cableado.

El segundo pilar es que, para asegurar la inmortalidad de una persona, debemos encontrar una manera de mantener este conectoma, lo que sería el equivalente del genoma, hasta que las computadoras sean lo suficientemente poderosas como para simular un cerebro completamente determinado a partir de esta conectoma.

Ampliar en: Futura-Sciences

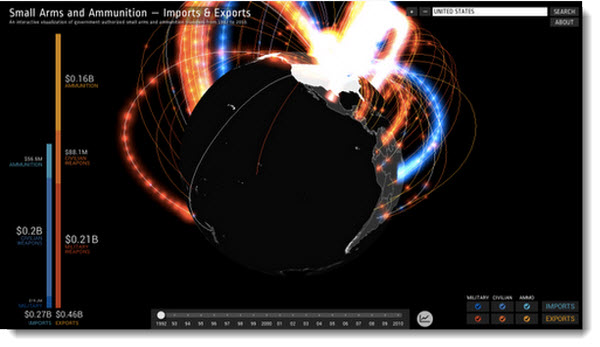

Google presenta una visualización interactiva sobre el comercio mundial de armas

Como parte de esa iniciativa, el equipo de Google han creado en colaboración con el Instituto Igarapé, una cartografía interactiva que nos permite visualizar datos sobre el comercio mundial de armas.

Los datos fueron aportados por PRIO (Peace Research Institute Oslo) con una base de datos de un millón de registros sobre exportaciones e importaciones concernientes a 250 estados, en el lapso de 1992 a 2010. Estos informes corresponden a lo que se clasifica como armas pequeñas y municiones comerciales.

Podemos explorar la aplicación bajo diferentes criterios. Podemos buscar por año, por país, por exportación, importación, entre otros.

Enlace: Mapping Arms Data

Fuente: www.hat’s new

La ONU reconoce la libertad de expresión en la red como derecho básico

El Consejo de Derechos Humanos de la ONU aprobó una resolución histórica (no vinculante) donde abogaba por la libertad de expresión en la red como un derecho básico al igual que ocurre en el mundo físico. Un reconocimiento que sirve de muy poco si pensamos que incluso China, uno de los países donde más se censura Internet, firmóla propuesta.

La resolución, firmada por 72 países, recogía que:

Los mismos derechos que tienen los ciudadanos en el mundo físico también deben ser protegidos en la red, en particular la libertad de expresión, que es aplicable con independencia de las fronteras y los medios.

Esta resolución reconoce la naturaleza mundial y abierta de Internet como fuerza impulsora de la aceleración de los progresos hacia el desarrollo en sus distintas formas y exhorta a los Estados a que promuevan y faciliten el acceso a Internet y la cooperación internacional encaminada al desarrollo de los medios de comunicación y los servicios de información y comunicación en todos los países.

Ampliar en: ALT1040

Bajo licencia Creative Commons