La web de Maco048. Criminología

Las mentes simples casi siempre yerran en sus juicios

Juego de ordenador para matar a Salman Rushdie

Para recordar la fatwa que existe sobre el escritor Salman Rushdie, han inventado un videojuego que consiste en ejecutar el asesinato:

Y es que el escritor Salman Rushdie se ha convertido en el protagonista de su propio videojuego, titulado The Stressful Life of Salman Rushdie and Implementation of his Verrdict (La estresante vida de Salman Rushdie y la ejecución de su veredicto). Si leemos hasta aquí todo resulta bastante raro, pero si os digo que el objetivo del juego es cumplir con la condena a muerte que el gobierno iraní lanzó contra el autor ¿cómo se os queda el cuerpo?

El videojuego está siendo desarrollado por la Asociación Islámica de Estudiantes y por lo visto, lo que quieren conseguir con él es que los jóvenes no olviden el pecado cometido por Rushdie, que fue condenado a muerte por la publicación de Los versos satánicos en 1989, por ser considerado como blasfemo contra el Islam. Pretenden combatir también la invasión cultural a la que está siendo sometida Irán, quejándose las autoridades iraníes de la guerra cultural a la que la están sometiendo sus enemigos. Emmm, una muy buena manera de no ser siempre los malos de la película, sí señor…

Fuente: Alex Espinosa ?@pirituyo

El héroe olvidado y condenado injustamente, Alan M. Turing

En la navidad de 1951, Alan Turing entabló amistad con Arnold Murray, un joven desempleado de Manchester de 19 años de edad que se convertiría en su amante y con el que conviviría. A principios de 1952 se produjo un robo en su casa, realizado por un amigo de Arnold, que Turing denunció a la policía. Por supuesto, sin revelar su relación homosexual, irrelevante al caso. Cuando la policía averiguó la historia completa, dejó de interesarse por el robo, que nunca fue resuelto, y m0stró un mayor interés por los encuentros sexuales de Turing, procediendo a su arresto por homosexualidad, una “práctica” entonces considerada como delito y como enfermedad.

Fue acusado, los cargos que le fueron imputados eran de “indecencia grave y perversión sexual“, los mismos por los que en su día ya fuera condenado Oscar Wilde años atrás. El juicio del caso “la Reina contra Turing y Murray” tuvo lugar el 31 de marzo de 1952, presidido por el juez J. Fraser Harrison. En la corte, Turing, contraviniendo las recomendaciones de sus amigos, no negó su homosexualidad, y sostuvo que no había nada malo en ella, convencido como estaba que no tenía nada por lo que disculparse. Así pues, Turing no se defendió de los cargos y su único alegato se limitó a insistir en que él no había hecho nada malo. Efectivamente, las recomendaciones eran fundadas, pues el fiscal aprovechó ese alegato para enfatizar la “falta de arrepentimiento” del acusado.

Fue condenado, privado de sus derechos ciudadanos, y se le dio la opción de escoger: o como delincuente ser condenado a un año de prisión, o como enfermo someterse a un tratamiento hormonal para la reducción de la libido y “curar” su homosexualidad, lo que en realidad era una auténtica “castración química”. Finalmente, y para su desgracia, escogió las inyecciones de estrógenos, hormonas femeninas, en un tratamiento brutal que duró un año, y que le produjo importantes alteraciones físicas, como la aparición de pechos, le convirtió en impotente y le provocó una profunda depresión que no pudo o no quiso superar, tras la injusticia de que estaba siendo objeto. Solitario, raro e imprevisible, nervioso y comiéndose las uñas, más frustrado y desesperado que nunca por su mala forma física, artificialmente inducida por una justicia mojigata y absurda, con el añadido de la exasperante vigilancia policial de que todavía era objeto, así como el abandono de algunos de sus supuestos amigos, Turing decidió que no valía la pena seguir viviendo. Dos años después del juicio, el siete de junio de 1954, murió, al comer de una manzana envenenada con cianuro. La muerte fue calificada como suicidio. Contaba apenas con 42 años.

Ampliar en: HABLANDO DE CIENCIA

El código secreto del profesor Moriarty en la película “Sherlock Holmes: Juego de sombras”

El profesor James Moriarty, el archienemigo de Sherlock Holmes, era “un genio de las matemáticas,” además del “Napoleón del crimen.” La primera vez que aparece en la película “Sherlock Holmes: Juego de sombras” lo hace delante de un pizarra repleta de fórmulas matemáticas. El contenido de la pizarra fue diseñado en el verano de 2010 por Alain Goriely y Derk E. Moulton, del Oxford Centre for Collaborative Applied Mathematics. Refleja la matemática conocida en su época (hacia 1890) y al mismo tiempo oculta un código secreto que revela los malvados planes de Moriarty (código que debe descifrar Holmes). Nos lo cuentan en Alain Goriely and Derek E. Moulton, “The Mathematics Behind Sherlock Holmes: A Game of Shadows,” SIAM News 45, April 14 2012.

Como Moriarty estaba obsesionado con el teorema del binomio, según la propia obra de Conan Doyle, se decidió ocultar el código secreto en un triángulo de Pascal. Las letras del mensaje se cifran gracias a un libro de horticultura que Moriarty guarda en su oficina. Cada letra se codifica con tres números de dos dígitos (entre 01 y 99) que especifican la página del libro, la línea y el carácter dentro de la línea. Mediante este cifrado el mensaje se convierte en una lista de números. Para cifrar esta lista se utiliza una clave pública y un algoritmo de codificación.

Artículo completo en: Francis (th)E mule Science’s News

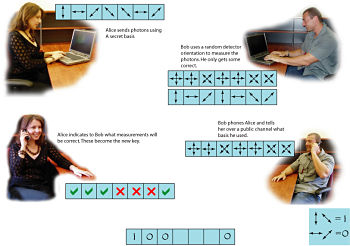

Criptografía cuántica

La criptografía cuántica es la criptografía que utiliza principios de la mecánica cuántica para garantizar la absoluta confidencialidad de la información transmitida. Las actuales técnicas de la criptografía cuántica permiten a dos personas crear, de forma segura, una clave secreta compartida que puede ser usada como llave para cifrar y descifrar mensajes usando métodos de criptografía simétrica. La criptografía cuántica como idea se propuso en la década de los años 1970, pero no es hasta 1984 que se publica el primer protocolo.Una de las propiedades más importantes de la criptografía cuántica es que si un tercero intenta hacer eavesdropping durante la creación de la clave secreta, el proceso se altera detectándose al intruso antes de que se trasmita información privada. Esto es una consecuencia del principio de incertidumbre de Heisenberg, que nos dice que el proceso de medir en un sistema cuántico perturba dicho sistema.&

La seguridad de la criptografía cuántica descansa en las bases de la mecánica cuántica, a diferencia de la criptografía de clave pública tradicional la cual descansa en supuestos de complejidad computacional no demostrada de ciertas funciones matemáticas.La criptografía cuántica está cercana a una fase de producción masiva, utilizando láseres para emitir información en el elemento constituyente de la luz, el fotón, y conduciendo esta información a través de fibras ópticas.

La mecánica cuántica describe la dinámica de cada partícula cuántica (fotones, electrones, etc.) en términos de estados cuánticos, asignando una probabilidad a cada posible estado de la partícula por medio de una función. La herramienta de Gisin (quantum cryptography), depende de la física cuántica aplicada a dimensiones atómicas y puede transmitir información de tal forma que cualquier intento de descifrar o escuchar será detectado. Esto es especialmente relevante en un mundo donde cada vez más se utiliza el Internet para gestionar temas. Según Gisin, «comercio electrónico y gobierno electrónico solo serán posibles si la comunicación cuántica existe». En otras palabras, el futuro tecnológico depende en gran medida de la «ciencia de los secretos».

Fuente: La Ciencia Insólita

El virus de la fe, páginas pornográficas frente religiosas

Las páginas web religiosas son más peligrosas que las pornográficas:

Los internautas tienen más probabilidades de ser atacados por un virus informático al visitar una página web religiosa que al mirar pornografía, según un estudio publicado el martes.

Los «ataques al pasar», en los que piratas informáticos toman sitios web legítimos con códigos maliciosos, siguen causando grandes problemas, señaló el proveedor de antivirus estadounidense Symantec, en su «Informe de amenazas a la seguridad de internet».

Y pues tiene todo el sentido del mundo, al fin y al cabo ¿cuántas personas se han muerto practicando o por ver pornografía? Apuesto a que no llegan ni al 1% de las que se ha cargado la religión.

De alguna forma lo malicioso, horrendo y destructivo consigue traspasar las barreras con código binario y busca su aliado natural, la superstición. No es de extrañar.

Fuente: DE AVANZADA

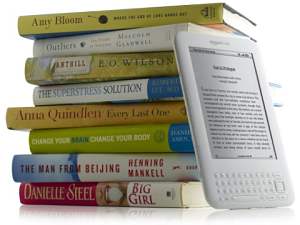

¿Piratería o chantaje? Cedro denuncia a dos universidades

CEDRO, que dice representar los derechos intelectuales de un grupo de 20 000 autores y editores, presentó sendas demandas judiciales contra las dos universidades por piratería, considerando que violaba la propiedad intelectual al copiar ilícitamente materiales en sus Campus Virtuales.

Pues bien, los señores de CEDRO consideran que las universidades están “pirateando” derechos de autor por colgar materiales protegidos en sus campus virtuales. No conozco exactamente que textos ofrecerán como recurso docente los filólogos árabes o los profesores de escultura en Bellas Artes, pero sí se lo que ofrecen los profesores de Biología y son fundamentalmente separatas de artículos científicos, presentaciones de power point con fotos escogidas de diferentes fuentes (libros, revistas, internet), archivos de datos para realizar distintos análisis, algunos documentales y cosas por el estilo.

La mayor parte de ellos incluyen el derecho a la consulta por parte de la comunidad universitaria, como es lógico. Mal funcionaría una biblioteca si no pudiera dejar leer sus libros más que al funcionario que realizó la compra. Un campus virtual no deja de ser el equivalente a una Facultad online, con su biblioteca incluida, pero con un acceso aún más restringido; cualquier ciudadano puede entrar a una biblioteca universitaria y consultar un libro en la sala, pero solo los alumnos matriculados de una asignatura pueden acceder con su contraseña a su espacio en el campus virtual.

Y es que la versión de la Conferencia de Rectores es muy diferente a la de CEDRO. La CRUE ha remarcado que las universidades no se han negado a negociar, tal y como afirma la empresa demandante. Por el contrario, celebraron negociaciones con CEDRO desde julio de 2010 con la mediación del Ministerio de Cultura. Sin embargo, según la versión universitaria, CEDRO se retiró unilateralmente de la negociación cuando se le pidió una relación de los autores a los que representa, algo lógico si se pretende cobrar por una producción intelectual: habrá que saber si se está pagando al autor o a otras personas diferentes que se embolsarían el trabajo ajeno. CEDRO pretende que las universidades le paguen 5 euros por alumno matriculado en concepto de derechos de autor, haciendo tabla rasa y sin conocer ni el volumen ni la autoría de los recursos por los que supuestamente se pagaría ese importe, que alcanzaría los 7.5 millones de euros anuales en todo el estado. Todo ello sin poder saber a qué autores o entidades se les va a entregar.

Ampliar en: La Ciencia y sus Demonios

Las ofertas laborales concentran el 25% de las estafas en internet

Internet se ha convertido en la forma preferida de los españoles para buscar trabajo. Pero también hay riesgos. El Instituto Nacional de Tecnologías de la Comunicación (INTECO) ha advertido que el 25% de las estafas informáticas atacan a quienes buscan trabajo.

Con una [Enlace bloqueado por la Tasa española AEDE], según los últimos resultados de Eurostat, España se ha convertido en tierra fértil para quienes se aprovechan de la desesperación por conseguir trabajo.

Así lo ha advertido la empresa de gestión de recursos humanos, Adecco, desde donde describen las características de las ofertas que deberían hacer saltar las alarmas: sueldos superiores a la media sin necesidad de experiencia previa, solicitar dinero para participar en un proceso de selección o pedir datos bancarios.

«Ninguna oferta seria de empleo nos va a solicitar dinero para participar», advierte la directora de Servicio de Calidad de Adecco España, Encarna Maroño. Y destaca otro rasgo en el modus operandi que delata a las ofertas fraudulentas, la ausencia de una cita cara a cara: «Durante la entrevista personal, los candidatos pueden transmitir todas las inquietudes que tengan para conocer más en profundidad la empresa».

Fuente: [Enlace bloqueado por la Tasa española AEDE]

Linux enfocado a la informática forense

DEFT, la distribución enfocada a la informática forense y ciber actividades de inteligencia, está lanzando la versión 7 como estable, basada en Lubuntu 11.10 con el kernel 3.0. Está disponible para descargar, ya sea para utilizar como LiveCD o para instalar en el ordenador.

DEFT, la distribución enfocada a la informática forense y ciber actividades de inteligencia, está lanzando la versión 7 como estable, basada en Lubuntu 11.10 con el kernel 3.0. Está disponible para descargar, ya sea para utilizar como LiveCD o para instalar en el ordenador.

DEFT 7 es el nuevo lanzamiento estable de la distribución que cuenta con un kit de herramientas capaz de realizar informática forense, de móviles, de red, respuesta a incidentes y Ciber inteligencia.

A través de DART (Digital Advanced Response Toolkit), una interfaz gráfica en modo seguro, maneja la ejecución de respuesta a incidentes y las herramientas forenses en vivo.

DEFT 7 tienen características como:

- Basada en Lubuntu 11.10.

- Distribución instalable.

- Kernel Linux 3.0.0-12,

- Soporte para USB 3.

- Libewf 20100226.

- Afflib 3.6.14 .

- TSK 3.2.3.

- Autopsy 2.24.

- Digital Forensic Framework 1.2

- PTK Forensic 1.0.5 DEFT edition

- Pyflag

- Maltego CE

- KeepNote 0.7.6

- Mobius Forensic

- Xplico 0.7.1

- Scalpel 2

- Hunchbackeed Foremost 0.6

- Findwild 1.3

- Bulk Extractor 1.1

- Dropbox Reader

- Emule Forensic 1.0

- Guymager 0.6.3-1

- Dhash 2

- Cyclone wizard acquire tool

- Ipddump

- Iphone Analyzer

- Iphone backup analyzer

- SQLite Database Browser 2.0b1

- BitPim 1.0.7

- Bbwhatsapp database converter

- Reggripper

- Creepy 0.1.9

- Hydra 7.1

- Log2timeline 0.60

- Wine 1.3.28

Para mayor información se puede consultar las notas del lanzamiento.

Avances de la tecnología en la aplicación de la antropología forense

Los profesionales encargados de identificar la identidad en cadáveres o restos humanos (cráneos, huesos, …), ¿cómo pueden saber si era un hombre o una mujer? -La nueva tecnología llamada 3D-ID puede ayudar a los forenses en la identificación del sexo de la persona fallecida, basándose en únicamente en las medidas del cráneo.

3D-ID es un programa de ordenador que se basa en el análisis de la forma «morfogeométríca” este análisis se caracteriza en evaluar las formas biológicas. Los profesionales forenses, como los médicos forenses, están obligados a tomar medidas en 34 puntos específicos en el cráneo usando un «digitalizador», que es básicamente un lápiz electrónico que registra las coordenadas de cada punto. El software 3D-ID se encarga de tomar los datos del análisis que utilizan para determinar la ascendencia y el sexo del cráneo.

La técnica en 3D-ID compara las dimensiones del cráneo con un banco de datos de 1300 individuos que representan una amplia variedad de poblaciones. El programa puede proporcionar un importante nivel de detalle utilizando sólo un cráneo. Por ejemplo, un cráneo pueden ser identificado como hispanos de origen sudamericano, los hispanos de origen mesoamericano o hispanos de origen caribeño – de manera que identifica de forma más específica «no sólo Hispano”.

El programa también puede ser utilizado cuando los 34 puntos de referencia del cráneo no se puede medir, al igual que con los cráneos que se han deteriorado o han sufrido una lesión traumática. El uso de un menor número de puntos de datos no afecta necesariamente a la exactitud de los resultados en 3D-ID, pero, puede que – dependiendo de cómo o si las medidas del cráneo deben coincidir con la base de datos de referencia de los cráneos. Esta nueva tecnología es de gran apoyo en la identificación de cadáveres en los casos de asesinato o personas desaparecidas y otros casos legales y médicos. Esta tecnología se basa en la tomografía computarizada, que recrea como era la persona cuando estaba viva.

El programa de 3D-ID fue desarrollado por la antropóloga forense Ann Ross, del estado de Carolina del Norte y el investigador científico en computación Dennis Slice de la Universidad Estatal de Florida. Ross y Slice hicieron el trabajo bajo una subvención del Instituto Nacional de Justicia y publicaron en 3D-ID en el año 2010.

Fuente: North Carolina State University

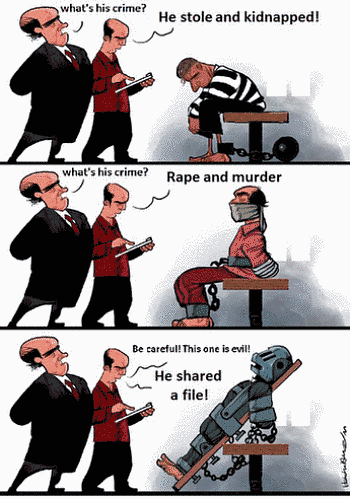

‘Ley Sinde-Wert’: bienvenidos al esperpento

Ayer entró en vigor la ‘Ley Sinde-Wert’ (PDF). Posiblemente la ley más [Enlace bloqueado por la Tasa española AEDE] y contraria al derecho y al interés general de cuantas se han promulgado en España desde la llegada de la democracia. Una ley seriamente cuestionada, no sólo ya por internautas y defensores de los derechos civiles, sino también por no pocos políticos, empresarios, creadores y representantes de la judicatura. Una ley que vulnera derechos fundamentales y constitucionales, y que abre la puerta a una censura efectiva, por vía administrativa, de cualquier blog o web.

Una ley que ha sido impugnada y [Enlace bloqueado por la Tasa española AEDE]. Que se enfrenta ya a su primer gran desafío. Y que, en definitiva, abre un inquietante y completamente innecesario periplo de acciones y contraacciones que se moverán entre el ridículo y el esperpento, amenazando seriamente, además de los derechos y libertades en la Red, el desarrollo tecnológico y la emprendiduría digital. En un momento de profunda crisis, en el que tal como señaló Mariano Rajoy en su discurso de investidura ([Enlace bloqueado por la Tasa española AEDE]):

“Las leyes tienen que servir para generar oportunidades, no para crear obstáculos. Necesitamos menos y mejores leyes”.

Pues se ha lucido usted. En esto también, quiero decir.

Fuente: MANGAS VERDES

Bajo licencia Ccreative Commons

Funda para teléfono Apple iPhone con «spray» antivioladores

Una empresa alemana ha creado el todo en uno en cuanto a ‘kits’ antivioladores se refiere. Por un lado, se trata de una funda para proteger el Apple iPhone de cualquier caída o golpe; por otro, esa funda lleva incorporado un spray de pimienta, comunmente conocido como spray antivioladores. Esta funda se vende en tres colores a través de la web de la compañía.

Una empresa alemana ha creado el todo en uno en cuanto a ‘kits’ antivioladores se refiere. Por un lado, se trata de una funda para proteger el Apple iPhone de cualquier caída o golpe; por otro, esa funda lleva incorporado un spray de pimienta, comunmente conocido como spray antivioladores. Esta funda se vende en tres colores a través de la web de la compañía.

La línea de productos Pixeon, de la compañía SmartGuard, ha lanzado al mercado un nuevo producto para defenderse de cualquier atacante. Se trata de un spray de pimienta acoplado en una funda de silicona para el iPhone. De esta forma, los usuarios no protegerán su smartphone de cualquier golpe sino también su integridad física.

Se trata de una funda, disponible en tres colores, que incorpora en la parte derecha un soporte para incorporar un spray de pimienta. De esta forma, la compañía adapta sus productos de autodenfensa a los productos tecnológicos más novedosos.

Estados Unidos instó al gobierno de Rajoy a aplicar la Ley Sinde con urgencia

Primero fue una carta filtrada y [Enlace bloqueado por la Tasa española AEDE] por el embajador de Estados Unidos en España donde advertía al país de un posible castigo si la Ley Sinde no era aplicada con urgencia. El “riesgo”, según la filtración, entrar a formar parte de una lista negra de comercio con Estados Unidos donde se verían “dañadas” las futuras inversiones. Al ver que la aplicación no se iba a dar con el gobierno saliente, la Cámara de Comercio de Estados Unidos instó al gobierno de Rajoy a “recuperar el consenso alcanzado” en el pasado.

No es nada nuevo que Estados Unidos presione a España para la aplicación de leyes contra la “piratería”. De hecho han pasado muchos meses desde que se supo a través de los cables de WikiLeaks que era una realidad y que el gobierno estadounidense había presionado para aplicar una ley a gusto del lobbye.

Fueron 100 cables filtrados donde se mostraba como Estados Unidos había ayudado a redactar la nueva regulación sobre derechos de autor conocida como Ley Sinde.

Ahora y tras su aprobación, otra fuga diplomática ha puesto de relieve cómo los Estados Unidos expresaron primero a José Luis Rodriguez Zapatero, el presidente saliente, una carta en el mes de diciembre. En la misma expresaban su profundo rechazo a que la Ley no haya sido aprobada tal y como se había redactado antes de dejar su cargo. Más tarde, otra carta al gobierno entrante donde se le pedía la aplicación.

La primera de ellas estaba fechada el día 12 de diciembre. Redactada por el embajador de Estados Unidos Alan Solomont, la carta fue enviada al gobierno. En la misma se expresaba la “profunda preocupación” por la falta de la aplicación de la propuesta:

El Gobierno, por desgracia, no ha podido terminar el trabajo por razones políticas, todo ello en detrimento de la reputación y la economía de España. El Gobierno de España adquirió compromisos ante los dueños de los derechos y ante el Gobierno de Estados Unidos. España no puede permitirse ver cuestionada su credibilidad sobre este asunto.

Junto a las peticiones en la carta, que también fue enviada a González-Sinde, Solomont señalaba que España se encontraba en el informe Special 301, un informe anual redactado por la Oficina del Representante Comercial de Estados Unidos (USTR), donde señalaba las “barreras al comercio” relativas a la propiedad intelectual que llevarían consigo la no aplicación.

Una amenaza donde no dudaba en afirmar que el país se degradaría más y se colocaría en la lista de países “piratas” con vigilancia prioritaria, añadiendo el embajador que España se encontraba en incumplimiento de los acuerdos comerciales y por tanto podría ser sometido a un serie de medidas de represalia.

Al parecer y según TorrentFreak, las medidas de presión pasaron al gobierno entrante de Mariano Rajoy. Una nueva fuga de cables han puesto de manifiesto que la Cámara de Comercio de Estados Unidos en Españaescribió a Mariano Rajoy advirtiéndole sobre el potencial riesgo en la inversión extranjera de España, instándole a tomar medidas urgentes sobre la aplicación de la ley. En la misma se decía:

La falta de ley antes de las elecciones ha sido un duro golpe a la seriedad del país en este asunto de tanta importancia. Le instamos a recuperar el consenso alcanzado.

El final ya lo sabemos. La regulación de la Ley Sinde se aprobó a los 10 días de asumir el cargo. Un 30 diciembre del 2011.

Fuente: ALT1040

Bajo licencia Creative Commons