Actualidad informática

Noticias y novedades sobre informática

Los USB tienen una vulnerabilidad inevitable

Los investigadores Karsten Nohl y Jakob Lell han conseguido cargar malware en el firmware de los conectores USB.Esto supondría una nueva manera de hacerse con el control de cualquier ordenador o dispositivo ya que no haría falta tener memoria para almacenar el código malicioso. Este iría incrustado en el firmware de los chips que albergan los conectores USB de cualquier dispositivo, o lo que es lo mismo, cualquier teclado, ratón, cámara de fotos, móvil, ventilador, luz de lectura… cualquier cosa que se pueda conectar mediante USB es susceptible de tener un virus.

Este descubrimiento ha sido posible gracias a que los investigadores han usado ingeniería inversa para llegar a las comunicaciones básicas del firmware del USB. A partir de ahí han desarrollado un virus llamado BadUSB que puede controlar un ordenador completamente con el simple hecho de enchufar un dispositivo USB a un puerto de la misma interfaz.

Fuente: ALT1040

Licencia CC

Día Internacional de la Seguridad Informática

Desde 1988, cada 30 de noviembre se celebra el Día de la Seguridad Informática con el fin de generar conciencia y alertar a los usuarios acerca de las amenazas más comunes en lo que refiere a seguridad informática, a los mitos de protección que existen y con los que muchos piensan que están protegidos sin tomar precaución alguna.

Se inició en Estados Unidos y se comenzó a celebrar en otros países como España, México y gran parte de América Latina.

Las campañas de phishing, apoyadas en técnicas de Ingeniería Social siguen siendo una de las principales amenazas. Correos electrónicos falsos de bancos, empresas de telefonía móvil celular o de reconocidos servicios en internet buscan robar información sensible como nombres de usuario, contraseñas o números de tarjetas de crédito. Así que a estar muy atentos con los correos y mensajes que recibes, no vaya a ser que caigas en un engaño y entregues toda tu información.

¿Quién no recibe por lo menos un par de fastidiosos mensajes spam en el día?. Si bien muchas soluciones de seguridad ofrecen filtros antispam e incluso los principales servicios de correo electrónico cuentan con herramientas para controlar estos molestos mensajes, es tanta la cantidad que se genera que aún sigue siendo una molestia. Tal vez lo más peligroso de todo este tema, es que algunos mensajes pueden estar enlazados a sitios con contenido malicioso.

La gran cantidad de información publicada en internet y el poco cuidado al momento de acceder a contenidos son la combinación perfecta para que se camuflen aplicaciones que busquen estafar a los más desprevenidos: aplicaciones que cambian el aspecto o color de Facebook, falsos plugins para reproducir videos, aplicaciones falsas como Whatsapp para PC son algunos de los ejemplos de las preferidas por los atacantes para engañar a los usuarios.

Virus, troyanos, gusanos, botnets… además los atacantes buscan propagarlos a través de múltiples canales: correo electrónico, mensajes en redes sociales, SMS, aplicaciones con crack, falsos vídeos o fotografías, sitios web modificados: las variables son tantas que la mejor alternativa además de ser muy cuidadosos es contar con una solución de seguridad que nos proteja de la infección con algún tipo de malware.

Por último, vale la pena mencionar las contraseñas: queridas por muchos, dolor de cabeza para otros. Sea para entrar al correo electrónico, a redes sociales, al sistema de la empresa o la universidad, para desbloquear la computadora o el smartphone o para cifrar nuestra información más valiosa pareciera que las utilizamos en todas partes. Y dependiendo del buen uso que les demos va a depender en gran medida el nivel de seguridad de la información que queremos proteger. Tener una contraseña robusta, no utilizar la misma en todos los servicios y además hacer uso de un segundo factor de autenticación puede ayudar a que sea realmente efectiva la protección.

Fuente: eseT Blog de laboratorio

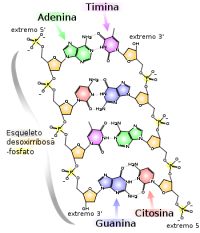

Los “virus informáticos” del ADN

Gran parte del ADN está compuesto de transposones, trozos de ADN que actúan como “virus informáticos” capaces de moverse y de copiarse a sí mismos. Gran parte de la “actividad bioquímica específica” observada por el proyecto ENCODE podría ser resultado de la actividad de estos “virus informáticos” que plagan nuestro genoma como el “spam” lo hace en nuestro correo electrónico. Te recomiendo leer Sean Eddy, ”ENCODE says what?,” Cryptogenomicon, September 8th, 2012. Sobre los errores que yo mismo en este blog y gran parte de los medios hemos cometido a la hora de interpretar los resultados de ENCODE también recomiendo Mike White, “ENCODE Media FAIL (or, Where’s the Null Hypothesis?),” The Finch & Pea’s, 6 September 2012.

En casa tienes dos tipos de “basura” bien diferenciadas; por un lado, ese revoltijo de objetos que una vez te fueron útiles, pero ahora no lo son, que guardas porque te traen recuerdos o simplemente por que sí; y por otro lado, las cosas que deseas desechar, que consideras desperdicios que dentro de unas horas acabarán en la bolsa de basura y en el contenedor de basura de la esquina. En ciertas ocasiones ambos tipos de “basura” se encuentran a tu alrededor, incluso pueden llegar a confundirse.

El tamaño no siempre importa, al menos respecto al ADN. Dos especies similares evolutivamente pueden tener genomas de tamaño muy diferente. La diferencia está en la cantidad de transposiciones que contienen. Los transposones, como ilustra el vídeo, son elementos o trozos de ADN que actúan como “virus informáticos” moviéndose por el resto del ADN, copiándose a sí mismos, dentro del genoma del huésped. Barbara McClintock recibió el Nobel de Fisiología o Medicina en 1983 por su descubrimiento.

Sean Eddy nos recuerda que casi el 10% del genoma humano está compuesto por casi un millón de copias del transposón Alu, que contiene unas 300 bases. Estos transposones están relacionados con ciertos virus y se cree que son parásitos del ADN. Se infiltran en el genoma, se reproducen, se multiplican, se difunden, y acaban muriendo, mutando o decayando, dejando como rastro del pasado ciertas secuencias de bases. En general, los Alu saltan de un lugar a otro dentro de la parte no codificante del ADN que podemos llamar “ADN basura” y, que se sepa, no tiene ningún efecto apreciable sobre nosotros. Algunos animales, como las salamandras, tiene su ADN repleto de transposones, por ello su longitud es unas diez mayor que la nuestra.

Lo que hay que tener claro es que solo el 1% del ADN codifica proteínas (son genes en sentido estricto), que entre el 1-4% no codificante actúa como regulador de la expresión de los genes, y que entre el 40-50% son transposones a los que podríamos llamar “ADN basura.” El ADN restante, entre el 40-50% todavía no se sabe muy bien qué papel juega o si tienen alguna “función” específica. El objetivo del proyecto ENCODE es aclararlo, pero los resultados publicados hasta ahora son un primer paso y no se puede afirmar que el término “función bioquímica” implica un cambio en el fenotipo o una “función biológica” en sentido estricto.

Hay una gran diferencia entre los dos tipos de “basura” que tienes en tu casa, la que acabará como desperdicio y la que atesorarás por mucho tiempo. Esta última puede que un día acabe como desperdicio, o puede que le encuentres alguna utilidad práctica. Gran parte del “ADN basura” puede ser de este segundo tipo y quizás la evolución acabe dándole una “función biológica” algún día.

Artículo completo en: Francis (th)E mule Science’s News

Las cinco falsedades de los virus en internet

El 90 por ciento de los usuarios consideran que es fácil identificar un PC infectado con virus o malware. Y algunos más consideran que los virus generan molestas ventanas y ralentizan o colapsan el ordenador. Sin embargo, según G Data, la realidad es justo la contraria. Ha confeccionado una lista con las cinco creencias erróneas más extendidas entre los usuarios en materia de seguridad informática.

Un estudio de la compañía de seguridad realizado a 15 559 internautas en 11 países diferentes demuestra que la mayor parte de los internautas no tienen conciencia real de los peligros de internet y mantiene como ciertas una serie de verdades obsoletas. Así, el 58 por ciento de los internautas españoles ignora que basta cargar una web adulterada para infectar el PC o sostiene, equivocadamente, que el correo electrónico es la principal vía de entrada de malware.

1- La primera creencia errónea es que un PC infectado ofrece síntomas claros de alojar malware. El 93 por ciento de los internautas considera que un PC infectado es fácil de detectar para el propio usuario: se bloquea por completo, funciona más lento o genera indiscriminadamente ventanas emergentes o ‘pop-ups’. Sólo el 7 por ciento sostiene que en caso de contaminación no se percibiría nada extraño, que es precisamente lo que realmente sucede en la mayoría de los casos.

Según G Data, hace ya muchos años que los que empezaban a llamarse ‘hackers’ dejaron de desarrollar virus como forma de notoriedad y demostración de sus habilidades informáticas. Hoy en día son «profesionales» cualificados cuyo objetivo es justo el contrario: pasar totalmente desapercibidos para hacerse con un suculento botín de datos personales o añadir el PC de la víctima a alguna de las redes de zombis que se alquilan en internet. Para conseguirlo, necesitan que la infección pase totalmente desapercibida para el usuario.

2- El segundo mito es que el correo electrónico es la principal vía de entrada del malware. Esta suposición se ha quedado tan obsoleta como la primera, pero sigue siendo válida para el 54 por ciento de los entrevistados, el 58 por ciento en el caso de los internautas españoles. Es verdad que con los populares «Melissa» y «I love you», los correos electrónicos fueron la vía más frecuente de difusión de malware en archivos adjuntos infectados que acompañaban una invitación para que la víctima los abriera.

Sin embargo, este sistema de infección se ha quedado anticuado y los ciberdelincuentes utilizan otras formas de llegar a sus víctimas, principalmente las redes sociales y la manipulación de sitios web que sólo necesitan una visita para infectar el ordenador y que constituyen, hoy por hoy, el factor infeccioso que más se repite.

3- En tercer lugar, la creencia de que no se puede infectar un ordenador con solo visitar una página web. La compañía asegura que hace ya años que se puede infectar un ordenador a través de las que se denominan como descargas silenciosas (‘drive-by-download’) y que para conseguirlo basta tan solo con cargar en el navegador una página web convenientemente preparada por los ciberdelincuentes, un tipo de ataque que además se practica a gran escala. Sin embargo, el 48 por ciento de los encuestados aún no conoce esta realidad. Una cifra que se eleva hasta el 58 por ciento si nos ceñimos a los internautas españoles.

4- El cuarto mito más divulgado entre los usuarios es que las plataformas P2P y los sitios de descarga de torrents son principales aspersores de malware. Para G Data es indudable que las plataformas de intercambio de archivos mueven gran cantidad de archivos y que parte de ellos son programas dañinos. Sin embargo, la mayor parte de los programas nocivos se propagan mediante páginas web adulteradas, aunque casi el 50 por ciento de los internautas encuestados consideran a los sitios P2P como los principales aspersores de malware.

5- La quinta y última leyenda urbana afecta a las páginas de pornografía, que suelen ser consideradas más peligrosas que el resto. El 37 por ciento de los encuestados considera que hay mayor peligro de infección en web con pornografía que en el resto de sitios web, quizás por la reputación dudosa del contenido pornográfico. La realidad, sin embargo, puede ser la contraria, según G Data. La industria del porno genera mucho dinero y el propietario de una web dedicada a explotar estos contenidos vive de su correcto funcionamiento y, por eso mismo, suelen encargar su programación, mantenimiento y seguridad a profesionales.

Con los datos del estudio, G Data ha llegado a la conclusión de que si bien es cierto que los usuarios conocen que hay riesgos en internet, el 90 por ciento tiene la errónea creencia de que los virus e infecciones en la red son fáciles de detectar. El hecho de no proteger el ordenador por no detectar anomalías es un peligro puesto que las tendencias han cambiado y los virus no manifiestan su presencia. Por este motivo, los usuarios deben extremar los controles y mantener sus equipos con medidas de seguridad adecuadas.

Fuente: El Indagador Tecno-científico

Un virus para móviles se extiende por bares y aeropuertos españoles

La terminal 2 de Barajas, un centro de salud de Málaga, academias, bares y restaurantes son algunos sitios donde la empresa Hispasec Sistemas ha detectado lo que califica de «epidemia» de un gusano que infecta teléfonos móviles: Commwarrior.

Este gusano se transmite sobre todo en lugares públicos, donde hay mucha gente con móviles, porque salta de uno a otro mediante la tecnología inalámbrica de corto alcance Bluetooth. La variante descubierta infecta aparatos con sistema operativo Symbian Serie 60 (diversos Nokia, Panasonic, Sendo y Siemens).

Commwarrior apareció en 2005 y sorprendió por su novedosa forma de replicación: además de Bluetooth, viaja en los mensajes MMS, que mandan imágenes, sonido y vídeo. Cuando infecta un teléfono, se autoenvía mediante estos mensajes a todos los números de la agenda. Si la víctima no los abre, no hay peligro.

El problema, explica Bernardo Quintero, de Hispasec, es que «día a día aumenta su caldo de cultivo, ya que el uso de Bluetooth se está extendiendo, un ejemplo son los manos libres para utilizar el móvil en el coche. Y, mientras el usuario de PC ha oído hablar de antivirus o saben que deben tener precaución a la hora de abrir adjuntos en el correo, pocos saben que sus móviles pueden ser infectados al abrir un mensaje».

Hay que concienciarse

Por ello, explica Quintero, «la gente debería concienciarse de que recibir en el móvil un archivo .SIS, adjunto en un mensaje, es equivalente a un .EXE en el correo electrónico, las posibilidades de que se trate de un gusano son muy altas, por lo que deben borrarlo directamente, sin abrirlo».

Según el experto, «es complicado cuantificar su propagación, ya que los métodos tradicionales usados para los virus de Internet no sirven. La inmensa mayoría de usuarios infectados no son conscientes de que tienen un gusano en su telefono móvil y no lo reportan a ningún lado, ni tienen instalados antivirus que puedan notificar las infecciones a un servidor. Para detectar un caso, tienes que estar cerca físicamente».

Por eso, sólo valen los testimonios personales, como el de Sergio Hernando: «En la terminal 2 de Barajas recibí, en apenas cinco minutos, 10 mensajes con el virus. Especialmente llamativo era el continuo sonido de mensaje nuevo que venía de otros móviles, muchos de ellos gusanos con ganas de expandirse».

Según Hernando, el problema es que «cuando hay un aviso de nuevo mensaje, el teléfono no muestra quién lo envía y es posible abrirlo de manera directa mediante una pulsación». Ambos son graves riesgos para infectarse.

Núria también explica su experiencia, en el blog de Hispasec: «Llevo tres semanas recibiendo el virus en Valencia, me infecté creyendo que venía de algún compañero de trabajo y ahora, cuando llego a casa, todos los móviles con Bluetooth suenan con el santo gusano, que va de uno a otro».

Otro caso es el de Xavier Sabat: «Me infecté hace un año en Andorra y no sé como eliminarlo. Cada noche, de las 0.00 a las 6.00 envía MMS a los teléfonos de mi guía».

El gusano puede borrarse manualmente, pero la forma más fácil es instalar un antivirus en el móvil, que hará la limpieza de forma autómatica. Para ello, hay que descargar el antivirus de Internet mediante un ordenador con conexión de infrarrojos o Bluetooth y, por esta vía, instalarlo en el teléfono.

La invasión de este Commwarrior, inicialmente con textos en inglés y creado probablemente en Rusia, ha venido acompañada de una variante que envía los mensajes en español, con frases como «Quieres reírte», «Valencia, ciudad de campeones» o insultos al Estatuto catalán y al político José Luís Carod Rovira.

Fuente: ElPais.com

autobus las palmas aeropuerto cetona de frambuesa