Actualidad informática

Noticias y novedades sobre informática

Dawkins se suma a campaña para pedir disculpas al matemático Turing, acusado de homoxesual

Richard Dawkins se sumó anoche una campaña para obtener un reconocimiento oficial para Alan Turing, el genio de la informática y padre de los modernos ordenadores que se suicidó en 1954 después de ser procesado por ser homosexual.

Más de 3000 personas, hasta ahora han añadido su nombre a la petición en línea que solicita al gobierno que reconozca las “consecuencias del prejuicio” que terminaron con la vida del científico de apenas 41 años.

El profesor Dawkins dijo que un reconocimiento “enviaría al mundo una señal que necesita ser dada”, y que Turing todavía estaría hoy vivo si no hubiera sido por las leyes represoras influídas por la religión, que lo condujeron a la desesperación.

El autor del libro «La falsa ilusión de dios,» que debe presentar un programa de televisión próximamente para el canal 4, sobre Turing, dijo que el impacto del trabajo sobre la guerra del matemático no era exagerado. “Turing hizo una contribución mayor para derrotar a los nazis que Eisenhower o Churchill. Gracias a Turing y sus colegas “ultra” en el parque Bletchley , permitieron que los generales aliados, durante los largos periodos de la guerra tuvieran información de los planes alemanes detallados, antes de que los generales alemanes tuvieran tiempo para ejecutarlos.

“Después de la guerra, cuando el papel de Turing no era secretísimo, debía ser considerado salvador de su nación. En lugar, este apacible genio excéntrico fue destruido, por un “crimen”, en privado, que no dañó a nadie,” dijo el Profesor Dawkins, quien también pidió una dotación financiera permanente para apoyar el parque de Bletchley, en donde Turing descifró el código nazi Enigma.

Para acceder a la petición (sólo británicos y residentes )pulse aquí (Number10.gov.uk).

Fuente: THE INDEPENDENT

___________________

Enlaces relacionados:

– Actualidad informática. Inteligencia artificial

– El nacimiento de la informática en Gran Bretaña, Enigma, Boma …

– Apuntes Informática Aplicada al Trabajo Social. Ordenadores en la actualidad

Aportar contraseñas en un juicio es ilegal

El artículo 11.3 del derogado Real Decreto 994/1999 establecía:

“Las contraseñas se cambiarán con la periodicidad que se determine en el documento de seguridad y mientras estén vigentes se almacenarán de forma ininteligible.”

En idéntico sentido informa el vigente Real Decreto 1720/2007 en su artículo 93.4:

“El documento de seguridad establecerá la periodicidad, que en ningún caso será superior a un año, con la que tienen que ser cambiadas las contraseñas que, mientras estén vigentes, se almacenarán de forma ininteligible.”

¿Qué significa “ininteligible”?, pues según el Diccionario de la Real Academia: “No inteligible”, así que con el concepto aclarado podemos continuar.

En el caso de hoy tenemos a Fleurop Interflora España (Interflora), que ante la presunta estafa llevada a cabo por un cliente al pagar uno de sus productos vía web con una tarjeta de crédito de la que no era titular, presentó denuncia ante el Juzgado correspondiente.

Entre la documentación presentada al órgano jurisdiccional aportó una hoja en la que, entre otros datos, se indicaba el nombre de usuario y la contraseña de acceso utilizados por el presunto estafador en la web de clientes de Interflora.

Este hecho lo puso en conocimiento de la Agencia Española de Protección de Datos mediante la correspondiente denuncia.

Interflora declaró a la AEPD en un primer momento que las contraseñas en efecto se almacenan de forma ininteligible (no inteligible) pero que el Administrador de la web, mediante unas herramientas, puede descifrarlas para que, en casos como este, se pueda acompañar la contraseña en la denuncia.

Sin embargo, luego afirmó que las contraseñas se almacenan generando un hash con el criptosistema SHA-1 y luego aplicando una codificación Base64, y que no es posible descifrarlas, sino que la clave que introduce el cliente en la autentificación se encripta y se compara con la que hay almacenada. Declaraciones contradictorias.

Se consigue probar que las contraseñas estaban en texto claro en la base de datos de Interflora, y la Agencia advierte que “no es que se aporte en abierto (la contraseña) para que el Juzgado pueda visualizarla, que también es sancionable, sino que previamente se hallaba visible“.

Ninguna de las alegaciones de Interflora prosperan y finalmente, aunque la infracción constituye una sanción mínima de 60.000 euros, la Agencia se lo deja en 1.000 euros.

Este caso también ha puesto de manifiesto las diferencias entre lo que se indica en el Documento de Seguridad de la empresa y lo que ocurre realmente. Según el Documento de Seguridad de Interflora, respecto a las contraseñas de afirma que “en el caso de aplicaciones de gestión definidas en el presente documento de seguridad, el cifrado de contraseñas será realizado por el sistema gestor de bases de datos o por la propia aplicación”, lo cual no era cierto. Así como tampoco los Avisos Legales que afirman algo parecido en su página web.

La Resolución sancionadora es de fecha 4 de junio de 2009. Descargar.

Fuente: Samuel Parra

__________________

Enlaces relcionados:

La máquina Enigma

En otro artículo os contaba la historia de María Estuardo, de cómo utilizó el cifrado de sustitución y cómo la cogieron porque el criptoanalista, Thomas Phelippes, conocía los métodos estadísticos necesarios para descifrar sus mensajes. Hoy daremos un paso más en lo que al cifrado de mensajes se refiere y que culminará en la máquina de codificación más temible y famosa de la Segunda Guerra Mundial: la máquina Enigma.

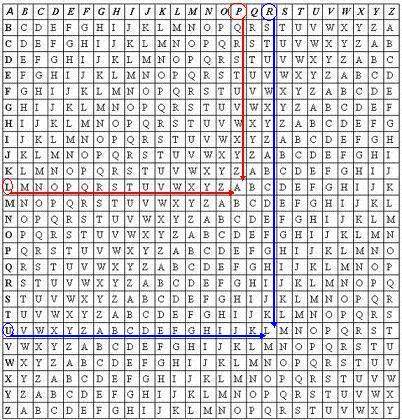

Primero, no obstante, he de explicaros el cifrado de Vigenère. Básicamente consiste en un cifrado de sustitución, como el citado anteriormente del artículo de María Estuardo, pero diferente para cada letra en función de una clave. No os asustéis: vayamos por partes. Os muestro a continuación la tabla de Vigenère:

Es una tabla con los alfabetos empezando cada vez por una letra posterior. La mejor forma de ver cómo funciona es explicando un ejemplo. Seguiré el mismo de la Wikipedia.

mensaje: P A R I S V A U T B I E N U N E M E S S E

clave: L O U P L O U P L O U P L O U P L O U P L

criptograma: A O L X D J U J E P C T Y I H T X S M H P

La clave es LOUP y así se va repitiendo letra tras letra. Vamos a codificar la primera P. Tomamos dicha P (del texto) de la primera fila y la L (de la clave) de la primera columna. Vemos que se cortan en la A y esa es la primera letra cifrada (está destacado en rojo en el gráfico anterior). Ahora vamos a cifrar la A. Análogamente, tomamos la A de la primera fila y la O de la primera columna: tenemos la O. Para la R, la tomamos también de la primera fila y la U de la primera columna y vemos que se cruzan en la L (destacado en azul en el gráfico anterior). Y así sucesivamente.

Si alguien intercepta el mensaje y no conoce la clave no podrá descifrarlo a priori sin conocer la clave; aunque sepa que es una codificación de Vigenère. Los métodos estadísticos no sirven, ya que la misma letra puede ser codificada de formas diferentes. A primera vista, parece imposible de descifrar, pero los criptoanalistas son gente muy hábil. Y lo consiguieron. Resulta que si conocemos la longitud de la clave ya podemos atacar el problema. Supongamos, como en este caso, que sabemos que la longitud de la clave es 4 (LOUP). Lo único que hay que hacer es un análisis estadístico para las posiciones 1, 5, 9, …; otro para 2, 6, 10, …; otro para 3, 7, 11, …; y finalmente otro para 4, 8, 12, … ya que el cifrado se repite cada cuatro posiciones y, por tanto, cada cuatro posiciones, tenemos una sustitución simple resoluble con los métodos estadísticos.

Para averiguar la longitud podemos hacerlo a través de la búsqueda de repeticiones en el texto (requiere una explicación, y la encontraréis en el libro que cito en fuentes). Recordad que siempre estamos pensando en un texto suficientemente largo. Ya podéis intuir que el secreto de la cifra Vigenère está en el tamaño de la clave: a clave más larga, mayor dificultad.

Esta codificación es obra, obviamente, de Blaise de Vigenère y estoy hablando de allá por el año 1585.

Artículo completo en: Historias de la Ciencia

Bajo licencia Creative Commons

Nuevos servicios del Centro de Alerta Temprana sobre Virus y Seguridad Informática

El Centro de Alerta Temprana sobre Virus y Seguridad Informática ha estrenado dos nuevos servicios para ayudar a empresas y ciudadanos en el uso seguro de las nuevas tecnoloías e internet.

Se trata de un servicio de boletín y unos foros. Con ellos se pretende que el usuario vaya aumentando sus conocimientos y su cultura respecto a los virus y la seguridad informática. En ellos los usuarios podrán solucionar sus consultas y dudas respecto a estas materias.

Los nuevos servicios son los siguientes:

Boletín de Alertas y Avisos de seguridad: nos avisa sobre los virus más activos en internet. Existen dos tipos de avisos en función del tipo de usuario. Uno para usuarios comunes y otro para usuarios avanzados o expertos en la materia. El primero va dirigido a los usuarios cotidianos que desarrollan actividades en la red, el segundo a expertos desarrolladores de software o páginas web.

Boletín de Actualidad: con una periodicidad diaria nos informa de todas las noticias referentes a la seguridad informática, virus, noticias de seguridad para empresas, etc.

Boletín de Vulnerabilidades: nos informa de las vulnerabilidades que se hayan descubierto en los sistemas operativos. También ofrecerá los parches necesarios para subsanarlos. Esá¡ más enfocado a usuarios más avanzados.

Y porúºltimo un foro de seguridad: se trata de un foro centrado en la temática de la seguridad informática donde podremos compartir con otros usuarios nuestras dudas y problemas que tengamos.

Fuente: Seguridad Info

Bajo licencia Creative Commons

___________________

Enlaces relacionados:

– Apuntes Informática Aplicada a la Gestión Pública

Los virus informáticos evolucionan y ahora están mejor camuflados

Conficker ha sido el último virus cuya alarma se ha extendido a los medios de comunicación. Desde el pasado 1 de abril, cuando supuestamente se habría activado, han proliferado los avisos de precaución. Sin embargo, este tipo de alertas son cada vez menos frecuentes, y son pocas las informaciones referidas a programas cuya ejecución es capaz de acabar con el sistema operativo del ordenador.

Esto no se debe tanto a una reducción de estos virus informáticos, como a que éstos han cambiado en los últimos años. Ahora ha de hacerse frente a gusanos y troyanos que tratan de extenderse al mayor número de ordenadores posible, de forma parasitaria y silenciosa. En definitiva, como indican en consumer.es, estos virus han evolucionado para sacar provecho económico del usuario, y han mejorado su camuflaje .

Mejores medidas de protección

¿La navegación es ahora más segura? Hay que tener claro que, a pesar de los esfuerzos por mejorar la seguridad en las últimas versiones de los sistemas operativos, los virus siguen amenazando.

Según, Chema Alonso, consultor de seguridad en la empresa Informatica64 , las últimas versiones de los sistemas operativos han mejorado las medidas de protección de las anteriores. Este es el caso, por ejemplo, de Windows XP, que se empezó a diseñar en 1997, con «las amenazas de entonces», que «no tienen nada que ver con las de hoy en día», apunta Alonso.

Actualmente, los sistemas operativos son más resistentes y cuentan con la precaución de crear diferentes tipos de sesiones, una para el administrador, que puede modificar todo el equipo; y otras para los usuarios normales, que utilizan los programas pero tienen límites para instalar nuevos.

Windows Vista o Linux exigen que se introduzcan el nombre de usuario y la contraseña cuando se va a realizar un cambio importante en la configuración del ordenador, como instalar un programa. Sin esos datos, no se efectúa ninguna acción y el PC se queda a salvo en la práctica. Una protección que es prácticamente imposible burlar.

Alonso señala que la extensión de gusanos como Sasser o Blaster, supuso un punto de inflexión. Se trataba de programas diseñados para aprovechar los fallos de seguridad de Windows XP y propagarse así a gran velocidad. Las únicas medidas de prevención consistían en instalar los parches de Microsoft que solventaban los respectivos problemas y en utilizar un cortafuegos , capaz de detener, al menos, los intentos de conexión que se produjeran desde el ordenador.

Por aquella época, hace ahora cinco años, se comprobó además, que cualquier fallo de seguridad en un programa o en un sistema operativo podía propiciar infecciones masivas con Internet de por medio.

Sitios que facilitan alertas

Diversos sitios se dedican a avisar a los usuarios de los nuevos peligros que aparecen en Internet, pero siempre van por detrás de las amenazas. En España destaca el Centro de Alerta Temprana sobre Virus y Seguridad Informática, Alerta-Antivirus.es , promovido por el Instituto Nacional de Tecnologías de la Comunicación, un centro dependiente del Ministerio de Industria.

Otro sitio donde buscar información es Viruslist , que cubre toda la información referida al software malicioso y está traducido al español. Los sitios de las empresas que diseñan los antivirus constituyen otro buen lugar donde informarse acerca de los últimos virus peligrosos.

La prevención es clave

Los expertos en seguridad informática coinciden en que la prevención es fundamental para protegerse de estos virus. Por ejemplo, resulta básico activar la actualización automática del sistema operativo. Así, el ordenador siempre tendrá los últimos parches lanzados para el sistema y se encontrará más preparado para resistir las amenazas.

Además, conviene activar o instalar un cortafuegos, que evita la transmisión de datos desde el ordenador al exterior y la intrusión de otros dentro del equipo.El antivirus debe estar actualizado, ya que, en caso contrario, el programa no puede hacer nada contra los virus más novedosos. «Lo mejor y más seguro es no desactivar las opciones de seguridad y no instalar nada de procedencia dudosa», concluye Alonso.

Fuente: 20Minutos.es

Bajo licencia Creative Commons

____________________

Enlaces relacionados:

– Hoax. Los mitos más difundidos en Internet.

– Apuntes Informática Aplicada al Trabajo Social. Capitulo 1

¿Absorben los cactus la radiación del monitor?

No especialmente.

Los cactus cerca de la pantalla del ordenador no hacen nada, salvo alegrar un poco la vista y como mucho servir de objeto contundente en caso de pelea laboral.

La radiación es la transmisión de energía mediante ondas electromagnéticas (por ejemplo, la luz, las ondas de radio, las microondas, etc.) o mediante partículas subatómicas. Así, a la primera se le conoce como radiación electromagnética, y a la segunda, radiación corpuscular. Todos los cuerpos absorben en cierta medida radiaciones. ¡Pero absorben las que les llegan directamente, en línea recta!

Dicho esto, no hay más que decir que los cactus no tienen ninguna propiedad que les haga absorber más radiación (electromagnética o corpuscular) que cualquier otra planta o ser vivo. Hay que recordar además que todos los cuerpos que vemos absorben parte de luz: Por eso vemos distintos colores, o por eso los huesos salen más opacos cuando nos hacemos una radiografía.

Además, todos sabemos que la luz y cualquier radiación se propagan en todas las direcciones y a igual velocidad. ¿Cómo podría ser efectivo por tanto un cactus que sólo está situado en una zona muy concreta, y además NO delante de la pantalla? Si al menos el cactus rodease todo el monitor, como un filtro, o lo pusiéramos delante de nosotros… el problema sería que no veríamos lo que escribimos.

El hecho de que un cactus fuera realmente beneficioso cerca de un monitor o pantalla de ordenador implicaría no sólo una especial capacidad para absorber radiaciones, sino que además las atraería desviando su recorrido rectilíneo… ¡Tendríamos un agujero negro de sobremesa, pero con pinchos!

Finalmente, los monitores y pantallas de ordenador, así como los modernos televisores, no emiten radiaciones dañinas, así que cualquier medida es infundada.

En muchos libros y webs de plantas incluso se da la especie más capacitada: Cereus peruvianus, el Myrtillocactus geometrizans. ¿Algún empresario de ventas de plantas se habrá inventado esta leyenda urbana?

Fuente: Cultura trivial

Las empresas víctimas de «hoax» los combaten en la red

Ha leído o le han contado alguna vez que policías de Estados Unidos limpian con Coca-Cola la sangre que queda en la carretera tras los accidentes de tráfico, que el consumidor de Actimel corre el riesgo de convertirse en un adicto o que la leche caducada que se vende en envases de cartón puede ser pasteurizada hasta cinco veces? ¿Y ha tenido noticia de que el agua contenida en una botella de plástico, olvidada en el coche en un día caluroso, puede ocasionar cáncer de mama, que los tampones llevan amianto para aumentar el sangrado o que McDonald´s mezcla en sus hamburguesas ojos de vaca?

Nada de todo eso es cierto. Son bulos o ‘hoax’, informaciones falsas difundidas como ciertas y propagadas con total impunidad en internet. La tendencia no es nueva – los bulos encontraron su caldo de cultivo en la red informática y han engordado al mismo ritmo que lo ha hecho la información que corre entre los internautas pero sí que se avistan cambios en las armas utilizadas por las empresas afectadas para combatir esas mentiras. Grandes empresas, como Danone, Coca-Cola o McDonald´s, ocupan un lugar destacado en la lista de objetivos preferidos por los autores de esas patrañas. Hacer oídos sordos a esos bulos, por increíbles y disparatados que puedan parecer, no se apunta como la mejor estrategia si se tiene en cuenta que dos de cada tres cada tres usuarios de internet confesaron, en una encuesta de la Asociación de Internautas, no saber distinguir un hoax de una noticia real o una información cierta.

¿Cómo se originan esos bulos y qué pueden hacer las empresas perjudicadas para salvar la imagen ante una de esas mentiras? Álvaro Bordas, director de comunicación externa de Danone, admite que raras veces se llega a descubrir al autor de esas informaciones falsas. Eso desanima a iniciar cualquier investigación, por lo que lo único que les queda a las firmas difamadas es idear medidas para combatir esas mentiras desde sus propias páginas web para que esa información real llegue rápidamente a los clientes más fieles o a aquellos más despiertos que buscan una confirmación sobre aquello que han leído, les han contado o han escuchado.

Coca-Cola ha decidido, por ejemplo, colgar en su página web todos los hoax encontrados en la red referidos a sus productos, y a esa información falsa se adjuntan informes contrastados para desmontar el bulo. Carlos Chaguaceda, director de comunicación de esta multinacional en España, afirma que la mejor receta para combatir estos bulos «es encajarlos con una actitud desapasionada y asumir que todo eso forma parte de la misma condición humana».

Las grandes compañías más afectadas por estas patrañas saben que no hay arma capaz de detener esas informaciones falsas que se multiplican, hasta contarse por millones, en la red. No es un problema exclusivo de los bulos. Pasa también con las leyendas urbanas, con las fotos robadas y con todo el material que acaba circulando por esa gran autopista cibernética. Pero las víctimas de los hoax sí que idean estrategias para hacer llegar los desmentidos de esos bulos al máximo número de internautas. «Muchas personas seguro que dudan de la veracidad de esas informaciones que llegan a sus correos electrónicos, pero acaban cayendo en la trampa del ´pásalo´, por si acaso», revela Carlos Chaguaceda.

Lo más sorprendente es que la mayoría de esos bulos, que muchos internautas interpretan como una novedad, hace ya años e incluso décadas que corren por la red. Es el caso de una información falsa sobre Actimel, uno de los productos estrella de Danone. «Estamos ya en la tercera oleada del mismo bulo», afirma ÁlvaroBordas. El hoax cuestiona las cualidades nutritivas y saludables de esta leche fermentada. En esa información falsa se cometen errores de bulto al afirmarse que el cuerpo humano genera de forma natural la bacteria – algo imposible en un ser vivo-presente en el Actimel (Lactobacillus casei)y que el organismo deja de producirla cuando se altera la dosis con una ingesta externa.

La información recogida en ese bulo no pasaría el más elemental examen científico o alimentario, pero esa falta de rigor no siempre es detectada por los millones de usuarios que reciben los correos. «En este caso no ha habido ningún efecto sobre las ventas, que siguen funcionando muy bien, pero siempre corres el riesgo de que esa información falsa, cuando llega a tanta gente, pueda perjudicar a la imagen del producto», añade Álvaro Bordas.

En este caso, el desmentido de Danone – que lo ha colgado también en su página web-viene corroborado por un informe del Consejo Superior de Investigaciones Científicas (CSIC) y otro de la Asociación de España de Dietistas y Nutricionistas. Esa actitud, avalada con la seriedad de informes oficiales, empieza a obtener sus primeros resultados ya que desde hace unos meses muchos de los internautas que contribuyeron a propagar el bulo están pasando ahora otro correo – de origen también desconocido-en el que se piden disculpas por haber difundido esa información falsa.

Fuente: LAVANGUARDIA.ES

_______________________

Enlaces relacionados:

Crackers eliminan 100000 sitios web y sus copias de seguridad

Más de cien mil sitios en Internet han sido completamente destruidos por un grupo desconocido de crackers quienes específicamente atacaron servidores con el software de virtualización HyperVM, uno de los más usados por las empresas de alojamiento web VPS.

La empresa afectada se llama Vaserv, basada en el Reino Unido y sus subsidiarias CheapVPS y FSCKVP. Las dos últimas fueron aniquiladas en su totalidad y puestas fuera de línea. Lo peor de todo, la destrucción de los datos también se propagó a sus respaldos.

Los hackers aprovecharon una vulnerabilidad de día cero en el software HyperVm de LxLabs, logrando tener acceso a la raíz de los servidores y ejecutar comandos como rm -rf /, lo que en Linux se traduce en “eliminar todo, todos los archivos y directorios sin hacer preguntas”.

Según la empresa Vaserv, a pesar de que los malhechores tenían completo acceso a sus sistemas, ninguno de los datos personales de los usuarios fueron afectados ya que estos se encontraban encriptados.

El dueño de la empresa LxLabs, KT Ligesh de 32 años se suicidó horas horas después del suceso. (via BredeBS)

Fuente: FayerWayer

Bajo licencia Creative Commons

Virus roba informacion en cajeros automaticos

Segun analistas del grupo de investigaciones SpiderLabs de Trustwave, estos fueron sorprendidos a principios de este año cuando recibieron muestras del malware de parte de una institucion financiera del este de Europa. Trustwave realiza investigaciones para las principales compañias de tarjetas de credito e instituciones financieras.

Segun declaraciones de Andrew Henwood, vice presidente de operaciones para Europa, Medio Oriente y Africa de SpiderLabs

“Es la primera vez que tenemos informacion sobre malware de este tipo. Estamos sorprendidos del nivel de sofisticacion, el cual nos pone bastante nerviosos.”

El virus registra la informacion de la cinta magnetica en la parte posterior de las tarjetas, asi como tambien el numero de identificacion persona (PIN). Esta informacion luego puede imprimirse en un recibo del cajero automatico al insertar una tarjeta especial que lanza una interfaz de usuario. La informacion tambien puede ser grabada en la cinta magnetica de la tarjeta especial de los malvivientes.

La mayoria de los cajeros automaticos utilizan software de seguridad, pero las instituciones financieras no se han enfocado en su seguridad tanto como otros sistemas, menciono Henwood.

“Los ATMs siempre fueron algo secundario y se consideraba que eran lo suficientemente estables y seguros. Pero parece que no ha existido el enfoque suficiente en el pasado sobre la infraestructura de los cajeros automaticos.”

Aquellos quienes escribieron el codigo malicioso tienen conocimiento detallado sobre como un ATM trabaja, dijo, y las muestras que ellos probaron funcionaron en cajeros automaticos que utilizaban el sistema operativo Windows XP de Microsoft.

Las muestras no tenian la capacidad de trabajar en red, pero seguramente evolucionaran, lo que es particularmente peligroso ya que la mayoria de los cajeros automaticos en paises desarrollados estan conectados en red. El riesgo es que el malware pudiera ser convertido en un gusano que, una vez insertado en un cajero, se propague hacia todos los ATM de la red causando estragos.

SpiderLabs ha recibido informacion de que codigos similares han sido encontrados en cajeros automaticos fuera de Europa Oriental. Desde entonces, el laboratorio ha provisto de informacion detallada sobre el malware a instituciones financieras y fuerzas de seguridad.

En el mes de Marzo, la empresa de seguridad Sophos anuncio que obtuvo tres muestras de este tipo de codigo desarollado para funcionar en cajeros automaticos fabricados por Diebold, alrededor de la misma fecha que SpiderLabs obtuvo su primera muestra.

Fuente: Noticias de Tecnología

echar las cartas con webcam

emails empresas

Exotérico

Horóscopos

posicionamiento natural

posicionar tiendas virtuales

Signos del zodiaco

Tarotistas

Testimonios de tarot

<< Volver

Nuevas recomendaciones de la Agencia de Protección de Datos

La Agencia Española de Protección de Datos ha editado recientemente una nueva versión de la Guía de Recomendaciones a usuarios de Internet.

En ella nos recuerda la necesidad de respetar los derechos de los demás cuando se utilicen aplicaciones que permiten publicar datos personales, videos o fotos, e incluye un apartado específico sobre el uso de Internet por los menores, recalcando la importancia de educarles en un uso seguro de Internet y de adoptar medidas de seguridad.

La Guía recoge 12 campos de la Red en los que los usuarios pueden estar expuestos a riesgos -como las redes P2P, los buscadores, las videocámaras en Internet y las redes sociales- y aporta recomendaciones para prevenirlos.

Entre las recomendaciones contenidas en la guía, cabe destacar las siguientes:

- La responsabilidad de los internautas

- El uso de Internet por los menores

- Las redes sociales

- Los buscadores

- Las videocámaras en Internet

- El correo electrónico

- Los servicios Peer to Peer

- Virus, gusanos y ataques basados en la Ingeniería Social

- Comercio y Banca electrónica

- Servicios de mensajería instantánea y chats

- Navegación por Internet

La guía se puede descargar desde este enlace.

Fuente: Procedimienmtos Telemáticos

autobus las palmas aeropuerto cetona de frambuesa