Actualidad informática

Noticias y novedades sobre informática

Jamba, los timadores del siglo XXI

El timo de la estampita ya se ha quedado viejo.

Ahora los timos son mucho más sofisticados, y usan alta tecnología.

Sin duda el ejemplo más claro es el software y contenidos para móviles.

![]()

Un día hice la prueba con una aplicación de Jamba, y para demostraroslo, os dejo un desglose de los gastos:

Vi en los anuncios el famoso partner tracker, y decidí echar calculos a ver que pasaba. Evidentemente me suponía que era un timo, por eso mismo lo hice, para poder demostrarlo luego.

Y empezamos:

- Mensaje 1: Envía “tal” al número XXXX para conseguir el localizador de pareja…. 1?20 €

- Mensaje 2: Ahora necesitamos la marca de tu móvil…. 1?20 €

- Mensaje 3: Ahora el modelo….. 1?20 €

- Mensaje 4: Ahora dinos si la pantalla es a color (¿entonces para qué leches me preguntas marca y modelo?)…. 1?20 €

- Mensaje 5: Ahora necesitamos que nos envíes OK para confirmar tu pedido (esto si que no tiene desperdicio)…. 1?20

- Tráfico wap para la descarga del juego…. Aprox. 2 €

Y la factura total asciende a…….. 8€

¿Y todo para qué? para ver que escribas el número que escribas, siempre ves la misma animación….

Cito de su página web:

Fun Application: Rastrea a tu pareja y descubre lo que está haciendo

¿Siempre has querido saber lo que anda haciendo tu pareja cuando no está contigo? Tenemos algo mejor. Enseña a tus amigos dónde está tu pareja y lo que está haciendo en ese momento. Sólo tienes que introducir su número y pulsar “track” y aparecerá en tu móvil. Con este programa serás el rey de todas las fiestas. Diversión para todos. ¿A qué estás esperando? Consigue ya tu Partnertracker. No es un localizador GPS real. Además este software no requiere Internet

¡Claro! ¡No es un GPS real! Pero eso no es lo que parece al ver el anuncio, ¿a que no? ¡Ah no! Quizás en las letras esas que son tan pequeñas y van tan rápido que ni el mismo Kyle XY podría leerlas lo pone, así que claro, legalmente ellos lo han avisado, si has caído como un primo es tu culpa….

Fuente: ¿POR QUÉ NO PUEDO TENER UN BLOG?

Detenido por vender códigos de activación de Microsoft

Ganar dinero con la venta de códigos de activación para programas de PC puede salir muy caro en Estados Unidos. Adonis Gladney, un californiano de 24 años al que esta última semana ha sido encontrado culpable de violar la Digital Millennium Copyright Act (DMCA), una ley que protege los derechos de autor en EEUU, y que se va a pasar los próximos años en prisión.

Es la primera persona que acaba encrcelado por la aplicación de la DMCA. A los 20 años comenzó a distribuir códigos para poder utilizar Windows, Office y demás programas de Microsoft entre personas que mayoritariamente pensaban que estaban comprando productos legales y, desde entonces, ha logrado una fortuna considerable.

El FBI mantiene que Gladney en este tiempo ha ganado más de tres millones de dólares. Una afirmación más que creíble si tenemos en cuenta que los agentes que lo arrestaron encontraron en su domicilio dos Lamborghinis y 74038 dólares en efectivo.

Fuente: Abadía DIGITAL 4.0

«A la gente se le vende una porquería y se la educa para que la use”, Roberto di Cosmo

Entrevista con ROBERTO DI COSMO, doctor en Informática y abanderado del software libre. El italiano Roberto Di Cosmo tiene en la mira a Microsoft y las grandes corporaciones informáticas. Intenta quebrar el discurso único que plantean para el desarrollo tecnológico. Y lo hace a través de su trabajo por el software libre, uno de los mayores instrumentos de crecimiento económico e industrial. Aquí explica su tarea y su visión sobre el poder y el negocio de la tecnología.

Acceso a la entrevista: Divulgación Informática.

El próximo domingo 19 de abril finalizarán algunos de los plazos establecidos en la DTrans 2ª del RLOPD

El próximo domingo (19 de abril 2009) finalizan algunos de los plazos establecidos en la Disposición Transitoria 2ª del RLOPD (R.D. 1720/2007 de 21 de Diciembre) para que los Responsables de los Ficheros (Empresas, Organismos Públicos, etc) se adecuen a las medidas de seguridad tanto en ficheros en soporte automátizado s, como en otros soportes no automatizados.

Información detallada en: Derecho de las TICs – ISO 27001. (España)

Adivinación

Adivinos

Cartas astrales

Consultas de salud

Esotérico

Esoterismo

Horóscopo

hoteles baratos barcelona

Vidente

Zodiaco

Relación de falsos programas antivirus y antiespias

Que es un Falso Antispyware?

En otras palabras, un falso Antispyware es un Anti-Spyware malicioso. Utiliza un montón de avisos publicitarios, mostrando información falsa sobre infecciones la eliminación de falsas infecciones, para asustar a los usuarios e incitarlos a comprar su producto.

Las versiones de prueba de estos también se pueden instalar mientras realiza búsquedas en Internet y cliqueando avisos publicitarios que dicen que necesita instalar el software para programas espía. Luego de cliquear en el aviso, se instalará un Troyano, se descargará -o peor- instalará una versión de prueba del falso Antispyware que empezara a mostrar molestos avisos publicitarios en forma de pop-ups y cuando trate de escanear su computadora para detectar malwares, todo lo que hace este Falso Antispyware es decirle que compre su copia completa del programa.

Luego de la instalación de este tipo de “Rogue Antispywares” es muy probable que se sigan mostrando falsas alarmas y en consecuencia en enletecimiento general del su equipo y se puede hacer muy difícil la desinstalación de este tipo de programas.

Programas Anti-Spywares sospechosos o NO confiables:

Fuente: Malina Maniac

Microsoft ganó 1505 millones de dólares con el “Vista Capable”

La presunta publicidad engañosa del ”preparado para Vista”, reportó a Microsoft 1505 millones de dólares, según un experto que ha testificado en el juicio que se celebra en Seattle.

A petición de los demandantes, es la primera vez que se pone una cifra encima de la mesa por los ingresos que Microsoft percibió por las licencias de los sistemas operativos vendidos con el “etiquetado para Vista”.

Ya conocéis sobradamente las acusaciones y el caso: Microsoft, ante el retraso de Windows Vista, creó una demanda artificial de ordenadores en la campaña navideña de 2006, catalogando como “Vista Capable” máquinas que con el XP preinstalado a duras penas pudieron actualizarse posteriormente a la versión más modesta de Vista “Home Basic”.

Uno de los motivos, según confirman los correos electrónicos revelados en la vista, fue satisfacer las exigencias de Intel, para que el gigante del chip vendiera entre otros productos placas base con el chip gráfico 915 integrado, a todas luces insuficiente para ejecutar las capacidades de Vista.

Ahora ya hay cifra concreta, que los demandantes utilizarán seguramente para solicitar las correspondientes indemnizaciones.

Fuente: TheInquirer

quinielas

El ‘spam’ se toma un respiro

El spam ha vuelto. La caída de los servidores de la empresa californiana McColo provocó hace dos semanas que los niveles de correos basura se redujesen a nivel mundial hasta un tercio del total. Sin embargo, los expertos están constatando que estos índices vuelven a remontar.

Los expertos del sector aún no tienen muy claro el grado en el que el spam ha retomado su protagonismo, pero la mayoría cree que los niveles de hace dos semanas se alcanzarán muy pronto.

En total unos 450.000 ordenadores infectados han sido divisados intentando conectarse a los servidores de McColo. Por su parte, la empresa de seguridad IronPort Systems considera que por ahora, el spam se mantiene por debajo de la mitad de la caída de dichos servidores. Mientras que otra empresa especializada en el sector, Messagelabs, baraja datos que también hablan de un incremento en las últimas semanas.

El motivo por el que los niveles de spam se redujeron hace unas semanas se debe a que los servidores de esta empresa californiana daban cobijo a botnets, robots que ejecutan de manera automática el envío de spam. Sin embargo, estos botnets han sido programados con una fórmula matemática que les hace sobrevivir en caso de que el servidor falle.

A pesar de ello, las empresas de seguridad alertan que el spam sigue un ciclo, y uno de los periodos en los que más se incrementa es en Navidad, por lo que es muy posible que los niveles vuelvan a situarse a los de hace unas semanas.

Fuente: ElPais.com

ZTIC, la propuesta de IBM para realizar transacciones en línea seguras

IBM es una de las empresas informáticas más antiguas e importantes de todo el mundo, así que es normal que apueste firmemente por la investigación y el desarrollo de nuevos productos. Sólo el año pasado, dedicó más de 4.000 millones de Euros a su departamento de I+D, llegando a realizar 3.125 patentes nuevas. Al parecer, en Estados Unidos no hay nadie que registre más patentes que IBM.

Actualmente, cuenta con más de 25.000 investigadores en laboratorios diseminados por varios países. Uno de ellos está ubicado en Zurich, un centro financiero de gran importancia, quizás debido a ello su última invención tiene que ver precisamente con las finanzas.

Foto: IBM

Este nuevo invento de IBM, denominado ZTIC, es un sistema de seguridad pensado para proteger las transacciones bancarias online. Las siglas ZTIC significan Zone Trusted Information Channel (Canal de Información a Zona Segura en castellano), y se afirma que el dispositivo aporta una seguridad máxima frente a cualquier tipo de ataque posible a la entidad bancaria.

A simple vista, el ZTIC se parece a una memoria USB, tanto por su diseño como por su tamaño. De hecho, funciona a través de una conexión USB. Al conectarlo, habilita un canal seguro y directo hasta el servidor de la entidad bancaria, dejando el ordenador del usuario al margen y minimizando el riesgo de sufrir tanto infecciones de virus como ataques de piratas informáticos.

Foto: IBM

Una vez conectado el ZTIC, puedes ir validando de una en una las transacciones que realices a través del propio interfaz de este, que incorpora una pequeña pantalla. Si tienes la desgracia de sufrir un ataque informático mientras se esté realizando alguna transacción, podrás cancelarla. Todo el proceso es mucho más seguro que si se realiza de la manera habitual, directamente a través de la página web del banco.

Peter Buhler, director de Ciencias de Computación del Laboratorio de Investigación de IBM en Zurich, explicaba en la conferencia de prensa que “lo que el usuario está visualizando a través de la pantalla es exactamente lo mismo que está ‘leyendo’ el servidor de la entidad bancaria, por tanto el dispositivo ZTIC actúa como una auténtica ventana de seguridad hacia el servidor”.

Para usar el ZTIC no hace falta ningún tipo de driver ni instalación, ni si quiera ningún software. Sólo tienes que enchufarlo a alguna de las conexiones USB de tu ordenador, y funciona con la mayoría de sistemas operativos.

Actualmente no está a la venta, pero existen unos prototipos iniciales que pueden ser probados por todas las entidades bancarias que lo deseen.

Fuente: uberpc.es

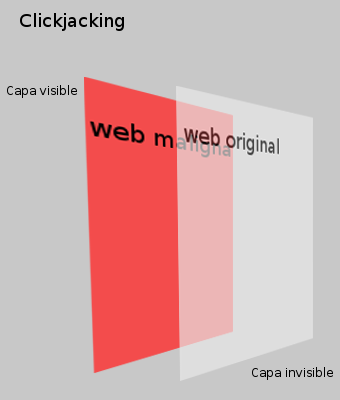

Clickjacking a fondo y con ejemplos

Y es que en seguridad informática, todos los días suceden cosas graves, pero algunas, saltan a los medios populares, se convierten en “noticia” y perciben cierto protagonismo, como si otros problemas de seguridad, no fuesen igual de recientes y graves…pero vaya, esto es como cuando un caso de asesinato salta a la prensa amarillista: lo mismo.

El clickjacking no es un agujero de seguridad en si mismo, es una forma de darle la vuelta a las tecnologías que utilizamos hoy en día, para engañar al usuario y hacerle creer que ciertas cosas, son lo que realmente no son.

Este ataque consiste en cargar una página web externa dentro de un iframe invisible (con opacidad 0, por ejemplo) y poner debajo del iframe invisible (con menor z-index), elementos xhtml para que el usuario haga click, pero que realmente, tienen el iframe invisible encima, y es quien recibirá el click.

Dicho de otra forma, imaginaos un cristal (opacidad 0) con algo debajo, intentamos tocar con el dedo lo que hay debajo, pero tocamos el cristal, esto es lo mismo que sucede cuando ponemos un iframe con opacidad 0 (invisible) encima de ciertos elementos de nuestra web: el usuario irá a hacer click en nuestros elementos, pero hará click dentro del iframe.

Ahora imaginemos que cargamos en el iframe una página de noticias, como meneame, fresqui, o digg, lo volvemos transparente, y debajo metemos un botón que diga: haz click aquí, posicionándolo justo exactamente debajo de donde aparece el botón para votar a la noticia, dentro de la página de noticias.

Cuando el usuario haga click en nuestro botón, que está debajo del iframe transparente, justo donde está el botón para votar de la web de noticias que hay cargada dentro del iframe, hará click en el botón votar de la pagina que hay dentro del iframe.

Creo que lo mejor para acabar de entenderlo es una imagen:

Sin embargo, muchos de vosotros pensaréis: y para que tanta historia, si para simular el click de un usuario, podemos realizar la petición, cargando un iframe con la dirección de destino?…es decir, podemos realizar un ataque CSRF (Cross-site request forgery).

Para entrar bien a fondo en el tema del clickjacking, tenemos que comprender primero los ataques CSRF, ya que el clickjacking es una extensión de los CSRF (a mi modo de verlo :).

Un ataque CSRF consiste en que si en una web, digamos: http://www.example.com, hay una página de noticias, y para votar una noticia, digamos la noticia número 51, se usa un enlace tal como:

http://www.example.com/noticias.php?votar=51

Podríamos crear una página con un iframe invisible apuntando a esa dirección, y cuando el usuario entre a nuestra web, sin saberlo, votará la noticia 51.

Eso es un típico ejemplo de CSRF.

Sin embargo, cuando ese tipo de ataques empezó a popularizarse, muchos sitios web, como meneame, fresqui, etc empezaron a agregar números de control a las peticiones, es decir, para realizar acciones en la web, las peticiones deben incluir un número aleatorio que te dan cuando cargas la página, de esta forma, sin ese número, no puedes hacer una petición como la anterior y votar una noticia, además, el número de control cambia por cada petición que haces.

Con esta técnica, parecía que los CSRF habían muerto, y ahí es donde aparece el clickjacking, podemos crear una web, y utilizar lo explicado arriba, para inducir a un usuario a hacer click en un botón, que realmente tiene encima, de forma invisible, un botón de otra web.

De esta forma, los números de control son enviados por el javascript de la página original, y todo sucede de forma normal.

Cabe decir, después de toda esta explicación, que existen alguna páginas que no son vulnerables a este ataque, como por ejemplo meneame, ya que no permite que cargues la web dentro de un iframe, lo mismo pasa con gmail, entre otras.

Aunque a mi me gusta hacer los experimentos con meneame, contactar con Ricardo antes de publicar nada, para que lo arregle, y entonces hacer el artículo, esta vez no puedo, por que meneame no es vulnerable a clickjacking, así que voy a hacer el experimento con fresqui.

He creado una página que utilizando las técnicas de clickjacking, crea un botón, que de pulsarlo, estarías votando esta noticia de fresqui:

http://tec.fresqui.com/cientificos-descubren-que-el-sol-no-es-una-esfera-perfecta

El ejemplo, lo podéis ver aquí, y solo funciona en firefox (paso de internet explorer :):

Como se puede ver en el código, hay una función javascript:

function initBoton() {

var obj = document.getElementById(”boton”);

var myWidth = 0, myHeight = 0;

if( typeof( window.innerWidth ) == ‘number’ ) {

//Non-IE

myWidth = window.innerWidth;

myHeight = window.innerHeight;

} else if( document.documentElement && ( document.documentElement.clientWidth || document.documentElement.clientHeight ) ) {

//IE 6+ in ’standards compliant mode’

myWidth = document.documentElement.clientWidth;

myHeight = document.documentElement.clientHeight;

} else if( document.body && ( document.body.clientWidth || document.body.clientHeight ) ) {

//IE 4 compatible

myWidth = document.body.clientWidth;

myHeight = document.body.clientHeight;

}

var finalW = myWidth-910;

finalW = finalW/2;

//910-722 = 188 (mas tamaño…238)

finalW = finalW + 248;

obj.style.position=’absolute’;

obj.style.right=finalW+’px’;

obj.style.top=’244px’;

obj.style.display=’block’;

}

Que de forma un poco sucia, posiciona el botón rojo justo debajo del botón para votar la noticia en fresqui.

El iframe es algo así:

<iframe src=”http://tec.fresqui.com/cientificos-descubren-que-el-sol-no-es-una-esfera-perfecta” style=”opacity:0;position:absolute;top:0px;left:0px;width:99%;height:95%;margin:0px;padding:0px;z-index:100;”></iframe>

Como conclusión, decir que el ataque no es tan peligroso como lo pintan, aunque tiene su potencial impacto en la seguridad del usuario.

Por cierto, el ejemplo no se lo bien que irá en otras resoluciones y tal, he intentado hacerlo bastante portable, pero no lo he probado en otro sistema mas que el mio, es una simple prueba de concepto.

Fuente: Desvaríos informáticos

¿Porqué no hay virus en GNU/Linux?

Es mucha la gente que conozco y me pregunta el porque no hay virus en GNU/Linux. Últimamente son muchas las especulaciones que hacen referencia a que se debe a su popularidad, que dado que no es tan usado como Windows, nadie se ha entretenido a hacerlos. Bien, esto no es exactamente así, y haciendo referencia a un artículo de Kriptopolis quiero aclarar este asunto a continuación:

Supongamos que alguien se entretiene en hacer un virus para GNU/Linux, que no pretende obtener privilegios de administrador (root), y que tan solo se conforma con los del usuario: podría hacer lo que quisiera excepto infectar programas. Veamos los inconvenientes:

1. Existen muchas distribuciones diferentes dentro de el mundillo de GNU/Linux, lo que quiere decir que existen jerarquias de directorio y maneras de funcionar diferentes entre ellas por lo que costaría un poco que el virus funcionara en todas. Aún así, pongamos que el usuario se centra en alguna de las más usada.

2. Eliminar un virus de Windows puede ser una completa pesadilla. Normalmente los usuarios de Windows suelen tener un usuario con privilegios de manera que el virus tiene el suficiente poder como para hacerse con la máquina y poder inhabilitar los antivirus. Hay que arrancar desde un diskette o CD pero en ese caso el virus puede aprovechar las “características de protección” de Windows para dificultar la tarea. Incluso lograr eliminarlo no es ninguna garantía porque podría quedar algún disparador que lo reinstale al volver a arrancar. Y para colmo, los eliminadores de virus sólo eliminan virus conocidos. Contra un virus nuevo no hay NINGUNA solución. Lo más práctico suele ser formatear y reinstalar.En el caso que estamos comentando bajo GNU/Linux, el virus solo tiene privilegios de usuario, por lo que sólo puede estar en un lugar: la carpeta del usuario. Ante cualquier problema basta con crear un usuario nuevo para tener en segundos un sistema totalmente funcional y libre de virus. No importa qué virus sea o si es conocida su manera de actuar o no. Un usuario diferente no puede estar infectado, se crea uno o se cambia a otro existente y problema solucionado en 10 segundos. Después se puede recuperar los documentos que sean necesarios. Una diferencia muy grande comparado con las horas o hasta días que puede tomar solucionar un problema de virus en Windows… Pero pongamos la situación que el usuario vuelve a infectarse de una manera o otra…

3. La seguridad que estamos usando en GNU/Linux actualmente es bastante relajada. No estamos, ni de lejos, ajustando la seguridad al máximo. Lo primero que se podría hacer es quitar el permiso de ejecución al home de los usuarios. Bastaría con que el la carpeta donde están los directorios personales de todos los usuarios del sistems (/home, algo así como el Documents and Settings de Windows) estuviera en una partición diferente para poder montarla con el flag “noexec” y listo. Pueden traer lo que quieran en una memoria USB que no podrán ejecutar nada. El único riesgo serían javascripts en navegadores y scripts en documentos. Implementar eso nos tomaría minutos y con seguridad nos daría unos cuantos años más de tranquilidad respecto de los virus. Pero imaginemos un mundo donde casi todo el mundo usara GNU/Linux y los que hacen virus, ahora flacos y hambrientos, decidieran dar lo mejor de sí para atacarnos. Bien podrían hacer un javascript que mandara spam, por ejemplo. Entonces:

4. Siempre nos queda el recurso de irnos a seguridades mucho más avanzadas, ya presentes en el núcleo de Linux desde hace años pero casi siempre innecesarias. Podríamos activar SELinux o AppArmor. Eso dejaría fuera de combate hasta a los javascripts, ya que podríamos fácilmente prohibir al browser cualquier conexión que no sea http o https. Esto no es comparable a los “seudo-firewalls” para windows ya que en el caso de Linux la seguridad está embebida en el mismo núcleo, y no sólo controla paquetes tcp/ip sino todo tipo de actividades de los programas, incluso cosas tan inofensivas como listar el contenido el disco. Es más, el activar SELinux o AppArmor nos protegería incluso ante fallos de seguridad en los programas, ya que en este punto se vuelve irrelevantes los permisos del usuario. Podríamos publicar en internet la clave del root y aún así seguir tranquilos.

Como se ve, Linux nos resultará seguro por muchos años más, y a diferencia de windows, la carrera de la seguridad en Linux la tenemos ganada antes de empezar porque partimos desde una posición mucho más ventajosa que los atacantes. Les llevamos de lejos la delantera y aún si no progresáramos NADA en muchos años, la seguridad nos serviría perfectamente.

Obviamente se progresa y mucho, así que la gran ventaja que llevamos se mantendrá y hasta podría aumentarse si viéramos que la situación es preocupante.

Fuente: [^BgTA^] Blog

autobus las palmas aeropuerto cetona de frambuesa