Actualidad informática

Noticias y novedades sobre informática

Derecho al olvido y el abuso de las denuncias a la AEPD

Hoy es noticia que el abogado general del Tribunal de Justicia de la UE opina que Google no tiene por qué borrar datos de terceros cuando son producidos por otros. El procedimiento contra Google comenzó por un requerimiento de la AEPD, me recordó un caso en Menéame donde hubo un claro ejemplo de uso abusivo de las denuncias a la agencia. No es el único caso de personas cuyo nombre sale en una noticia y que es copiado en un envío a Menéame y luego nos denuncias a la AEPD, pero este caso fue casi fantástico, y de una noticia que ni siquiera salió publicada.

En el blog Ricardo Galli, de softare libre, tratan sobre el asunto con respecto al agregador de noticias meneame.

Y una conclusión es:

Aunque el caso de Google es diferente, tiene una similitud: lo inicia la AEPD. Esta agencia se está usando para “censurar” (alerta, hay comillas) la publicación de información personal, saltándose otros procedimientos (como la LSSI/LISI) e incluso obviando lo mínimo razonable, como identificarse fehacientemente como afectado. Lo peor es que la AEPD parece ser demasiado sensible a estas denuncias e inicia procedimientos rápidamente sin siquiera verificar la verosimilitud de lo denunciado… aún en los casos en que les consta que la denuncia es improcedente (tenían copias de nuestras respuestas por el mismo medio en el que llegaron las solicitudes).

Todo esto está pasando, entre otras cosas, por las pésimas redacciones de leyes como la LOPD y LSSI/LISI, y por dar demasiado poder a agencias estatales que, quizás por no tener los recursos necesarios, no pueden asegurar las garantías mínimas antes de iniciar procedimientos sancionadores costosos y molestos. Es una chapuza sobre otra, cada vez con leyes más retorcidas y con los límites de aplicación indefinidos. En vez de plantearse hacer nuevas normas sobre el “olvido”, quizás deberían corregir las pésimas existentes.

Lo peor es que hubieron muchas críticas cuando se elaboraron ambas leyes (LOPD y LSSI), se había avisado que iban a ocurrir estos problemas, pero no prestaron atención, era “cosas de cuatro gatos”. Así llegamos al punto de gastar inútilmente recursos públicos y privados por culpa de unos pesados expertos en recurrir a la AEPD.

Bajo licencia Creative Commons.

Imagen: Stuck in Customs via photopin cc

Herramienta para filtrar información de forma segura

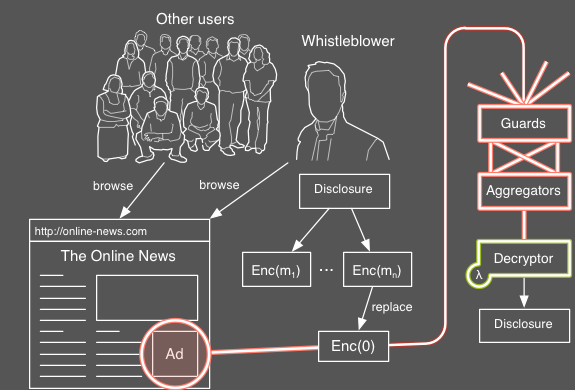

Investigadores alemanes están desarrollando un sistema basado en anuncios, para permitir a confidentes filtrar información de forma segura a través de un navegador web. AdLeaks es el nombre del sistema que minimizará el riesgo para denunciantes que quieran airear trapos tan sucios como el caso PRISM, destapado por Edward Snowden.

Según sus creadores, AdLeaks hará posible la transmisión segura de información, evitando los sistemas de vigilancia de gran alcance que tienen algunos gobiernos, para controlar todo lo que circula en Internet. Estos sistemas han podido hasta ahora superar el anonimato que proporcionan redes como Tor.

AdLeaks ha nacido en la Freie Universität Berlin. La filosofía del proyecto escamuflar la información del confidente entre el ruido de anuncios y los picos de tráfico de la Red. AdLeaks utiliza anuncios en Internet para enviar código compatible con la mayoría de sitios web, que cifra y transmite mensajes sin contenido a los servidores de AdLeaks.

El denunciante tendrá que añadir otra pieza de código a su navegador, que se obtiene con facilidad a través de un código QR. El navegador modificado será capaz de cifrar y enviar mensajes confidenciales, en sustitución de los vacíos, cada vez que visite una web que tenga ese tipo de anuncios.

Ampliar en; GENBETA

Licencia CC

Servicios seguros para resguardar nuestra privacidad en la red

Navegación segura: Mozilla Firefox es la preferencia más recomendada al tratarse de un navegador web de fuente libre y abierta. Es muy recomendable gestionar correctamente los plugins y añadir al menos, HTTPS Everywere (diseñado por la EFF) y un nivel más avanzado lo supondría emplear el cifrado y anonimato de Tor, del que ya hemos hablado e incluso descrito una Guía de uso.- Redes sociales: Diáspora es la gran red social alternativa y distribuída en donde se garantiza el control completo de la información por parte de sus usuarios. Existen otros proyectos de redes sociales alternativas que ya hemos recomendado en Diario Turing. Entre ellos, redes como Tent, GNU-social o Friendica buscan los mismos requisitos de exigencia en cuanto a respeto a sus usuarios aunque todavía no cuentan con una masa suficiente de usuarios como para contar con una extensión próxima.

- Buscadores Web: Duck Duck Go es uno de los buscadores que garantiza la privacidad de sus búsquedas y no realiza seguimientos ni deja rastros de estas.

- Correo electrónico: RiseUp es una de las alternativas más destacables pero tiene el inconveniente de necesitar invitación y al ser un proyecto no muy grande de momento no acepta muchas inscripciones. Bitmessage puede ser una opción algo más compleja de envío cifrado pero todavía dista mucho de las alternativas al correo que todos conocemos. Otra apuesta podría ser empelar el correo que nos ofrece la compañía Namecheap, que es de las más activamente vinculadas al activismo pro libertades en la red.

- Sistemas operativos: GNU/Linux es un sistema operativo libre y abierto que cuenta con múltiples distribuciones. Entre las mas comprometidas, descataca Debian. Tails es un Live CD/USB diseñado para asegurar la privacidad, muy recomendable en entornos no asegurados.

- Sistema operativo Móvil: La nueva versión de CyanogenMod, está trabajando para implementar un sistema de anonimato completo , denominado Modo Incognito. Como añadido, estas modificaciones sobre el sistema Operativo Android Puro nos garantizan que no habrá ningún elemento indeseado de espionaje por parte de las operadoras como el caso revelado de Carrier IQ.

- Almacenamiento en la Nube: Tanto la famosa Own Cloud como tahoe-lafs, nos permiten mantener un almacenamiento en nubes privadas completamente controladas por nosotros escenarios prácticamente igual a servicios como Dropbox. Para trasferir archivos y establecer nodos locales, analizamos en su día la muy interesante BitTorrent Sync.

- Mapas: Open Street Maps es una alternativa a la todopoderosa Google Maps que aunque todavía muy en segundo plano, comienza a ser más considerada una vez que la gran G optara por hacer de pago muchos de sus servicios.

- Sistemas de gestión de contenidos: WordPress es una de los más conocidos éxitos del software libre y en este sentido no hay lugar para optar por iniciativas propietarias.

- Analítica Web: La herramienta denominada Piwik, nos permite emular con bastante similitud los análisis de nuestras páginas web de Google Analytics sin comprometer nuestra privacidad ni recopilar datos.

Como elemento externo que añada una capa extra de seguridad no debemos olvidar la importancia que están tomando en diversos entornos las redes privadas virtuales (VPN), de las que hemos tratado en otras ocasiones, tanto en los escenarios P2P (descargas de contenidos) como en los de una navegación más convencional. En este sentido, el reciente experimento colectivo de VPN Gate, es una alternativa muy atractiva por su carácter colaborativo y abierto.

Como último añadido a este listado, no podemos más que recomendar las excelentes guías sobre seguridad en la red que Security in a Box ha elaborado y pone a disposición toda la comunidad de usuarios de la red.

Fuente. eldiario.es

Licencia CC

Criptografía cuántica, transmisión a 80 km mediante variables continuas

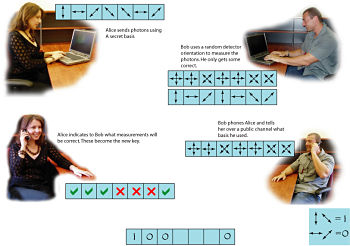

Manejando los fotones individuales, la criptografía cuántica de variables discretas se pueden utilizar a través de largas distancias, pero su uso es complicado. Con las variables continuas, se hace posible con medios habituales de telecomunicaciones, pero grandes distancias permanecen intransitables. Con 80 kilometros, investigadores franceses han logrado un hito en el progreso de esta técnica de seguridad de la información en internet.

El fenómeno del entrelazamiento cuántico se descubrió teóticamente por Einstein y Schrödinger en 1930. Este fenómeno se encuentra en el corazón de la famosa paradoja EPR, cuya existencia se ha comprobado en 1982 por Alain Aspect y sus colegas.

El fenómeno de entrelazamiento cuántico se puede utilizar para transmitir fielmente una clave de cifrado basada en el uso de los números primos, usando lo que se llama el protocolo E91, propuesto en 1991 por Artur Ekert. Pero esta no es la única forma de utilizar las leyes de la mecánica cuántica para distribuir claves en criptografía. El protocolo BB84 propuesto por Charles H. Bennett y Gilles Brassard en 1984, por ejemplo, no utiliza el fenómeno de entrelazamiento.

De hecho, el punto importante es usar la física cuántica para garantizar que la transmisión de una clave (Quantum Key Distribution QKD en Inglés) no fue interceptado por un espía.

Paquetes de ondas en lugar de fotones polarizados

La criptografía cuántica se asegura de este modo, al menos en teoría, la confidencialidad de las transacciones en línea. Es por eso que tratamos de desarrollar diversas maneras de construir una red de comunicación cuántica a largas distancias. La reciente propuesta de un grupo de investigadores de la realización de una prueba del efecto EPR entre la Tierra y la Estación Espacial Internacional es un ejemplo directo de esta esperanza.

Se sabe transmitir una clave en la criptografía cuántica a través de largas distancias, con el uso de variables discretas, tales como la polarización de fotones. Sin embargo, se deben utilizar los fotones uno a uno, y no es práctico. Es mucho más fácil utilizar variables continuas, tales como la fase y la amplitud dle paquetes de ondas con estados coherentes. A continuación, se pueden utilizar componentes de telecomunicaciones estándares, y son, de alguna manera, las desigualdades de Heisenberg para estas variables continuas las que pueden hacer la criptografía cuántica.

Técnicas de comunicación cuántica mejoradas

Desafortunadamente, esto requiere el uso de técnicas sofisticadas de corrección de errores (para hacer la señal lo más clara posible), cuyo rendimiento se ha limitado a 25 km para la distribución de claves cuántica con variables continuas (Continuous Variable Clave Cuántica distribución o CVQKD en Inglés).

Estas técnicas se han mejorado recientemente, gracias a una colaboración entre físicos, informáticos e ingenieros del CNRS, Institut d’optique Graduate School, de Télécom ParisTech, de Inria (Institut national de recherche en informatique et en automatique) y de la start-up Sequrenet.

En un artículo publicado en Nature Photonics, libremente disponible en arXiv, describen un método CVQKD para una distancia de 80 km. Según el comunicado del CNRS, el éxito abre perspectivas para asegurar enlaces metropolitanas, por ejemplo, en los centros de datos regionales.

Fuente: Futura-Sciences

Congelan un móvil Nexus para acceder a su contenido cifrado

Investigadores de la universidad alemana Friedrich-Alexander pusieron un teléfono Android, un Google Nexus de Samsung, en un congelador durante una hora hasta que el móvil alcanzó una temperatura de 10 grados bajo cero.

Después quitaron y pusieron de nuevo la batería del teléfono congelado, lo que dejó el móvil en un modo vulnerable. Ese momento les permitió iniciar el teléfono con un software para Linux desarrollado por los investigadores [apropiadamente] llamado Frost, Forensic Recovery of Scrambled Telephones(recuperación forense de teléfonos cifrados) con el que pudieron copiar datos contenidos en el teléfono [protegidos con el mecanismo de cifrado de Android 4.0 y superiores] y transferirlos al ordenador.

Fuente: En BBC News, Frozen Android phones give up data secrets

Foto: Louish Pixel via photopin cc

Día Internacional de la protección de datos personales’: un asunto de todos los días

El 27 de enero se celebra, por sexta ocasión, el ‘Día Internacional de la Protección de los Datos Personales’. Aunque es una iniciativa creada por el Consejo de Europa y la Comisión Europea y celebrada en 27 países de esa región, también se celebra en países como Estados Unidos, Canadá, México y Colombia.

La protección de datos se erige como un derecho que se transforma en ”elemento capital de la libertad del ciudadano en la sociedad de la información y de la comunicación”, de acuerdo con el profesor Stefano Rodotà.

En el mundo digital en el que estamos inmersos, la INFORMACIÓN se convierte en un poderoso insumo que requieren terceros para cualquier actividad. Información como nuestro nombre, fecha de nacimiento, dirección de correo electrónico, números telefónicos o de cuentas bancarias y otros datos personales también se constituyen como la materia prima de acciones fraudulentas o cibercrímenes, comohackeo, robo de dinero, suplantación de identidad, ciberacoso, etc.

El ‘Día Internacional de la Protección de los Datos Personales’ busca convocar a personas de diversas partes del mundo para que se unan e inviten a sus amigos, familiares y conocidos a tomar conciencia sobre la importancia de proteger su información y su privacidad, y con ello conocer sus derechos y responsabilidades en esta materia.

Fuente: Pulsosocial

La seguridad en Mega, posibles fallos

La idea de Mega es disponer de un espacio “en la nube” para guardar archivos de forma protegida. Recuerda a aquellos paquetes de uva prensada que se vendían en EE.UU. durante la prohibición con el aviso de “no meta usted este paquete en un barril, ni le añada agua y azúcar, ni lo deje fermentar en lugar seco y fresco durante quince días, porque entonces obtendría usted una bebida alcohólica, y eso es ilegal.”

Cualquiera que sea el uso que hagan los usuarios de Mega, proporciona una buena oportunidad de ver cómo se puede garantizar la seguridad de «la Nube». En el caso que nos ocupa, la idea es que el cliente se encargue del proceso de creación de claves, algo que supuestamente beneficia a ambas partes: el usuario controla sus claves y Mega se lava las manos en caso de uso fraudulentos de su servicio.

Todo se lleva a cabo desde el propio navegador del usuario gracias a un paquete en JavaScript que se descarga desde los servidores de Mega. Al registrarse en el servicio, el usuario introduce su nombre, dirección de email y contraseña. Después de recibir un email para confirmación haciendo clic en el enlace correspondiente, su navegador crea una pareja de claves asimétricas RSA. Es decir, utiliza el sistema de criptografía de clave pública, que usa dos claves distintas para cifrar y para descifrar. La clave de cifrado es pública (cualquiera puede conocerla y usarla para cifrar archivos), pero la clave de descifrado es secreta y conocida únicamente por el usuario.

La contraseña que ha creado el usuario sirve dos propósitos: autenticarnos frente al servicio (es decir, convencer a Mega de que yo soy yo y no otro yo), y cifrar los datos gracias a la clave maestra, que servirá para activar un algoritmo de cifra AES, considerado muy seguro. La seguridad del sistema se basa en una jerarquía de claves. Si lo que dicen en Linuxnoveles es correcto, el proceso de subida de archivos es semejante a esto:

1) Generamos una clave de 128 bits para ese archivo (llamémosle Ks)

2) Ciframos el archivo con esa clave

3) Generamos otra clave para enviar el archivo (sea Ke), imagino que con nuestra clave asimétrica RSA

4) Enviamos el archivo y su clave Ks, todo protegido con la clave Ke

5) Mega guardará tu archivo y tu clave Ks

Por supuesto, en el paso 5) no se puede almacenar Ks así por las buenas. Se supone que es secreta, así que la clave ha de ser asimismo cifrada. Qué cosas, cifrar una clave de cifrado ¿no? Pero así es más seguro, así que lo que se hace es cifrar Ks con la clave maestra del usuario. Es decir, esa clave maestra cifra la clave que descifra el archivo.

Artículo completo en: Naukas

Bionym: software que llega al corazón de la seguridad informática

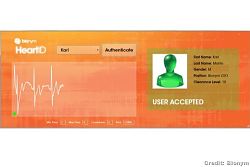

Las contraseñas son la pesadilla de la vida del siglo 21. Pero Bionym, una empresa con sede en Toronto ha puesto en marcha una tecnología, que promete cambiar eso.

Fundada por los recientemente graduados de la Universidad de Toronto (Canadá) Foteini Agrafioti y Karl Martin, la empresa desarrolla software biométrico. Su último proyecto puede cambiar la forma de asegurar nuestra información digital en el futuro cercano. El secreto es un latido de distancia. Literalmente. «HeartID es actualmente la única solución disponible comercialmente de autenticación biométrica que utiliza la señal cardiaca,» dice Agrafioti. HeartID Bionym software detecta y distingue el latido único de una persona (señal cardiaca) a través de sensores. La tecnología se puede utilizar para asegurar varios dispositivos con una precisión superior al 99%, aproximadamente el mismo que los actuales sistemas de seguridad habilitados con huellas dactilares. Pero mientras que las huellas requieren un golpe intencional, y la facial un software de reconocimiento del iris que requiere una colocación cuidadosa de la cara de una persona por delante de una cámara, un latido del corazón es mucho más infalible y conveniente.

Un modelo de demostración de HeartID en la sede Bionym muestra cómo funciona esta tecnología. Al sujetar un dispositivo parecido a un ratón de ordenador con conexión con sensores incorporados, el PC reconoce a la persona autorizada del ritmo cardíaco único y les permite acceder al sistema sin tener que introducir una contraseña.

autobus las palmas aeropuerto cetona de frambuesa