Actualidad informática

Noticias y novedades sobre informática

Interpol cierra más de diez mil sitios web de venta ilegal de medicamentos

Localizar y acabar con la venta ilegal de medicamentos en internet es una de las misiones de Interpol. En el ciberespacio todo se vende más barato. Pero, a veces, a costa de nuestra propia salud.

Según la Organización Mundial de la Salud, del cincuenta al ochenta por ciento de las medicinas ofertadas en la red son falsas.

Interpol ha realizado una macrorredada dentro de Pangea 6, una vasta operación en colaboración con un centenar de países.

“Esta operación ha permitido el cierre de más de diez mil sitios web ilegales de farmacias online y la incautación de casi diez millones de medicamentos”, asegura Alline Plançon, Jefe de la Unidad Criminal Farmacéutica.

Las farmacias virtuales atraen a los consumidores, inconscientes de sus peligros. Porque, ¿quién sabe qué meten dentro de esas pseudomedicinas?

“Las pruebas sugieren que los medicamentos falsos que hemos interceptado no contienen ingredientes activos, o sus dosis son muy bajas o sus ingredientes inadecuados”, asegura el especialista Athiqur Rahman Meah.

El diez por ciento de las medicinas existentes en el mundo son falsas. Los beneficios generados por su venta ascendieron a 58.000 millones de euros en 2010.

Vender medicamentos falsos resulta mucho más rentable que vender droga.

Con el tráfico de heroína, por cada mil euros invertidos se pueden obtener veinte mil de beneficio. Con el de medicamentos, 400000.

Según la Organización Mundial de la Sallud, en la mayoría de los países desarrollados, donde existen controles, la falsificación de medicamentos es escasa, menos del uno por ciento del mercado. Pero en otras regiones, como Sudamérica, Asia y, sobre todo, África, las medicinas falsas representan entre el veinte y el treinta por ciento.

Fuente: euronews

Derecho al olvido y el abuso de las denuncias a la AEPD

Hoy es noticia que el abogado general del Tribunal de Justicia de la UE opina que Google no tiene por qué borrar datos de terceros cuando son producidos por otros. El procedimiento contra Google comenzó por un requerimiento de la AEPD, me recordó un caso en Menéame donde hubo un claro ejemplo de uso abusivo de las denuncias a la agencia. No es el único caso de personas cuyo nombre sale en una noticia y que es copiado en un envío a Menéame y luego nos denuncias a la AEPD, pero este caso fue casi fantástico, y de una noticia que ni siquiera salió publicada.

En el blog Ricardo Galli, de softare libre, tratan sobre el asunto con respecto al agregador de noticias meneame.

Y una conclusión es:

Aunque el caso de Google es diferente, tiene una similitud: lo inicia la AEPD. Esta agencia se está usando para “censurar” (alerta, hay comillas) la publicación de información personal, saltándose otros procedimientos (como la LSSI/LISI) e incluso obviando lo mínimo razonable, como identificarse fehacientemente como afectado. Lo peor es que la AEPD parece ser demasiado sensible a estas denuncias e inicia procedimientos rápidamente sin siquiera verificar la verosimilitud de lo denunciado… aún en los casos en que les consta que la denuncia es improcedente (tenían copias de nuestras respuestas por el mismo medio en el que llegaron las solicitudes).

Todo esto está pasando, entre otras cosas, por las pésimas redacciones de leyes como la LOPD y LSSI/LISI, y por dar demasiado poder a agencias estatales que, quizás por no tener los recursos necesarios, no pueden asegurar las garantías mínimas antes de iniciar procedimientos sancionadores costosos y molestos. Es una chapuza sobre otra, cada vez con leyes más retorcidas y con los límites de aplicación indefinidos. En vez de plantearse hacer nuevas normas sobre el “olvido”, quizás deberían corregir las pésimas existentes.

Lo peor es que hubieron muchas críticas cuando se elaboraron ambas leyes (LOPD y LSSI), se había avisado que iban a ocurrir estos problemas, pero no prestaron atención, era “cosas de cuatro gatos”. Así llegamos al punto de gastar inútilmente recursos públicos y privados por culpa de unos pesados expertos en recurrir a la AEPD.

Bajo licencia Creative Commons.

Imagen: Stuck in Customs via photopin cc

Herramienta para filtrar información de forma segura

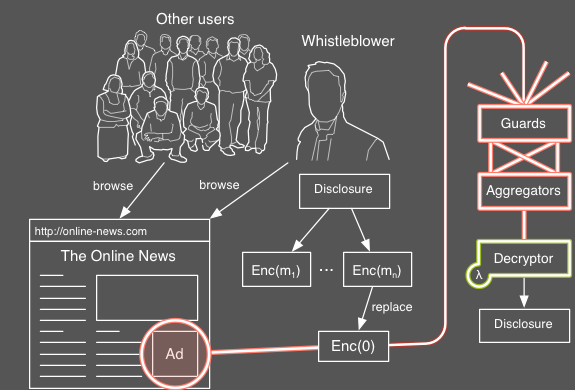

Investigadores alemanes están desarrollando un sistema basado en anuncios, para permitir a confidentes filtrar información de forma segura a través de un navegador web. AdLeaks es el nombre del sistema que minimizará el riesgo para denunciantes que quieran airear trapos tan sucios como el caso PRISM, destapado por Edward Snowden.

Según sus creadores, AdLeaks hará posible la transmisión segura de información, evitando los sistemas de vigilancia de gran alcance que tienen algunos gobiernos, para controlar todo lo que circula en Internet. Estos sistemas han podido hasta ahora superar el anonimato que proporcionan redes como Tor.

AdLeaks ha nacido en la Freie Universität Berlin. La filosofía del proyecto escamuflar la información del confidente entre el ruido de anuncios y los picos de tráfico de la Red. AdLeaks utiliza anuncios en Internet para enviar código compatible con la mayoría de sitios web, que cifra y transmite mensajes sin contenido a los servidores de AdLeaks.

El denunciante tendrá que añadir otra pieza de código a su navegador, que se obtiene con facilidad a través de un código QR. El navegador modificado será capaz de cifrar y enviar mensajes confidenciales, en sustitución de los vacíos, cada vez que visite una web que tenga ese tipo de anuncios.

Ampliar en; GENBETA

Licencia CC

Servicios seguros para resguardar nuestra privacidad en la red

Navegación segura: Mozilla Firefox es la preferencia más recomendada al tratarse de un navegador web de fuente libre y abierta. Es muy recomendable gestionar correctamente los plugins y añadir al menos, HTTPS Everywere (diseñado por la EFF) y un nivel más avanzado lo supondría emplear el cifrado y anonimato de Tor, del que ya hemos hablado e incluso descrito una Guía de uso.- Redes sociales: Diáspora es la gran red social alternativa y distribuída en donde se garantiza el control completo de la información por parte de sus usuarios. Existen otros proyectos de redes sociales alternativas que ya hemos recomendado en Diario Turing. Entre ellos, redes como Tent, GNU-social o Friendica buscan los mismos requisitos de exigencia en cuanto a respeto a sus usuarios aunque todavía no cuentan con una masa suficiente de usuarios como para contar con una extensión próxima.

- Buscadores Web: Duck Duck Go es uno de los buscadores que garantiza la privacidad de sus búsquedas y no realiza seguimientos ni deja rastros de estas.

- Correo electrónico: RiseUp es una de las alternativas más destacables pero tiene el inconveniente de necesitar invitación y al ser un proyecto no muy grande de momento no acepta muchas inscripciones. Bitmessage puede ser una opción algo más compleja de envío cifrado pero todavía dista mucho de las alternativas al correo que todos conocemos. Otra apuesta podría ser empelar el correo que nos ofrece la compañía Namecheap, que es de las más activamente vinculadas al activismo pro libertades en la red.

- Sistemas operativos: GNU/Linux es un sistema operativo libre y abierto que cuenta con múltiples distribuciones. Entre las mas comprometidas, descataca Debian. Tails es un Live CD/USB diseñado para asegurar la privacidad, muy recomendable en entornos no asegurados.

- Sistema operativo Móvil: La nueva versión de CyanogenMod, está trabajando para implementar un sistema de anonimato completo , denominado Modo Incognito. Como añadido, estas modificaciones sobre el sistema Operativo Android Puro nos garantizan que no habrá ningún elemento indeseado de espionaje por parte de las operadoras como el caso revelado de Carrier IQ.

- Almacenamiento en la Nube: Tanto la famosa Own Cloud como tahoe-lafs, nos permiten mantener un almacenamiento en nubes privadas completamente controladas por nosotros escenarios prácticamente igual a servicios como Dropbox. Para trasferir archivos y establecer nodos locales, analizamos en su día la muy interesante BitTorrent Sync.

- Mapas: Open Street Maps es una alternativa a la todopoderosa Google Maps que aunque todavía muy en segundo plano, comienza a ser más considerada una vez que la gran G optara por hacer de pago muchos de sus servicios.

- Sistemas de gestión de contenidos: WordPress es una de los más conocidos éxitos del software libre y en este sentido no hay lugar para optar por iniciativas propietarias.

- Analítica Web: La herramienta denominada Piwik, nos permite emular con bastante similitud los análisis de nuestras páginas web de Google Analytics sin comprometer nuestra privacidad ni recopilar datos.

Como elemento externo que añada una capa extra de seguridad no debemos olvidar la importancia que están tomando en diversos entornos las redes privadas virtuales (VPN), de las que hemos tratado en otras ocasiones, tanto en los escenarios P2P (descargas de contenidos) como en los de una navegación más convencional. En este sentido, el reciente experimento colectivo de VPN Gate, es una alternativa muy atractiva por su carácter colaborativo y abierto.

Como último añadido a este listado, no podemos más que recomendar las excelentes guías sobre seguridad en la red que Security in a Box ha elaborado y pone a disposición toda la comunidad de usuarios de la red.

Fuente. eldiario.es

Licencia CC

Cactus y ordenadores

En realidad poner un cactus cerca de la pantalla de nuestro ordenador sirve para algo: para decorar un poco nuestro espacio de trabajo. Pero para nada más: el cactus no absorbe las radiaciones emitidas por la pantalla, exponiéndonos así a una menor cantidad de radiaciones. Aunque pusiéramos nuestro ordenador en el interior de un invernáculo lleno de cactus, no pasaría nada en especial.

Lo irónico es que este mito tan extendido tiene algo de verdad: los cactus resisten especialmente bien las radiaciones (pueden recibir una dosis de radiación superior al resto de vegetales sin que se noten alteraciones en su fisiología). Pero eso le iría bien, en todo caso, al cactus, no a nosotros.

A continuación viene otro problema con la afirmación del mito: ¿qué clase de radiaciones absorbe el cactus? ¿Ultravioletas? ¿Infrarrojos? ¿Gamma? ¿Las que provocarían que nos convirtiéramos en un personaje más de los X-Men?

Ta vez consiguiríamos reducir la emisión de radiaciones de la pantalla, pero las radiaciones no se sentirían atraídas por el cactus: la única manera de pararlas sería poner los cactus delante de la pantalla… tapándola completamente. Lo cual tampoco resulta especialmente útil si queremos usar el ordeanador: casi es mejor apagarlo, en ese caso.

En cualquier caso, no existe evidencia científica de que la radiación que alcanza nuestros hogares o es emitida por nuestros electrodomésticos afecten a la salud,

Ampliar en: Xataka Ciencia

Licencia CC

Es posible grabar 1000 terabytes en un DVD

En Nature Communications , muestran cómo se desarrolló una nueva técnica para que la capacidad de datos de un DVD aumente de 4,7 gigabytes hasta un petabyte (1000 terabytes). Esto es el equivalente de 10,6 años de comprimido de vídeo de alta definición o 50000 películas completas de alta definición.

La operación de almacenamiento óptico de datos es bastante simple. Cuando se graba un CD, por ejemplo, la información se transforma en cadenas de dígitos binarios (0 y 1, también llamados bits). Cada bit es grabado con un láser de «quemado» en el disco, utilizando un único haz de luz, en forma de puntos.

La capacidad de almacenamiento de los discos ópticos está limitada principalmente por las dimensiones físicas de los puntos. Pero como hay un límite para el tamaño del disco, así como el tamaño de los puntos, muchos métodos actuales de almacenamiento de datos, tales como los DVD y discos Blu-ray, siguen teniendo una densidad de almacenamiento de bajo nivel.

Para evitar esto, han tenido que mirar a las leyes fundamentales de la luz.

Circunnavegando límite de Abbe

En 1873, el físico alemán Ernst Abbe publicó una ley que limita el ancho de haces de luz. Sobre la base de esta ley, el diámetro de un punto de luz, que se obtiene al enfocar un haz de luz a través de una lente, no puede ser inferior a la mitad de su longitud de onda – alrededor de 500 nanómetros (a sólo 500 000 millonésimas de metro) de la luz visible.

Y si bien esta ley juega un papel muy importante en la microscopía óptica moderna, sino que también crea una barrera para todos los esfuerzos de los investigadores para producir puntos sumamente pequeños – en la región del nanómetro – para utilizar como bits binarios.

En el estudio, muestran cómo romper este límite fundamental mediante el uso de un método de dos haces de luz, con diferentes colores, para la grabación en discos en lugar del método de luz convencional de uno solo.

Ambas luces deben cumplir con la ley de Abbe, por lo que no pueden producir puntos más pequeños de forma individual. Pero se dan a los dos haces diferentes funciones:

- El primer haz (rojo) tiene una forma redonda, y se utiliza para activar la grabación. Lo llamamos el haz de escritura

- El segundo haz de – la forma de rosquilla púrpura – desempeña una función anti-grabación, la inhibición de la función del haz de escritura

Los dos haces se superponen a continuación. A medida que el segundo haz de cancelado a cabo la primera en su anillo de rosquilla, el proceso de grabación es fuertemente confinado en el centro del haz de escritura.

Esta nueva técnica produce un punto focal efectiva de nueve nanómetros – o diezmilésima el diámetro de un cabello humano.

Fuente: THE CONVERSATION

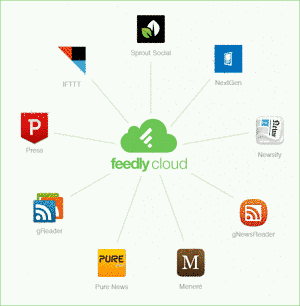

El gestor RSS de Feedly ya tiene su versión web e integración con Press e IFTTT

Es notable como algunos servicios aprovechan en forma clara y eficiente una oportunidad cuando se les presenta, y el ejemplo más reciente lo tenemos con el anuncio de Google de cerrar Reader a partir del próximo primero de julio, una fecha que ya tenemos realmente muy próxima. Y algunos como Feedly decidieron lanzarse de lleno a esta ventana que se les abrió y comenzaron actualizar y mejorar su servicio en forma cada vez más evidente.

Hace pocos días nos llegaba el aviso de que la versión de Feedly para iOS ya trabajaba con sus propios servidores en lugar de seguir basándose en los de Google, y ahora redoblan la apuesta al anunciar el lanzamiento de su versión web además del pleno funcionamiento de Normandy, su proyecto que permitirá a aplicaciones de terceros la integración con Feedly.

Así por ejemplo varios servicios podrán utilizar los servidores de Feedly para prestar su funcionalidad, y esto de seguro le ganará muchos adeptos. Por lo pronto varios servicios ya anunciado que trabajarán junto a Feedly: Reeder, Nextgen Reader, Newsify, Press y gReader, aunque teniendo tanta funcionalidad a mano probablemente con el paso del tiempo lleguen más.

Otra novedad y no es un tema menor es el soporte para IFTTT, o If This Then That, una herramienta de automatización de la cual hablamos varias veces y que nos permitirá conectar nuestra cuenta de Feedly con más de sesenta y tres servicios para enviar un mail cuando marquemos algún elemento como favorito o guardarlo en Evernote o en Google Drive o tal vez publicarlo en Facebook, en fin las posibilidades son prácticamente infinitas.

Para quienes quieran comenzar a utilizar Feedly desde su web, algo que muchos reclamaban para no tener que instalar extensiones para su navegador, hay que dirigirse a la URL destinada para tal fin, http://cloud.feedly.com, donde podemos crear una cuenta u optar por permitirle a Feedly el acceso a nuestra cuenta de Google para importar nuestros feeds de Reader.

Fuente: Visual Beta

Licencia CC

autobus las palmas aeropuerto cetona de frambuesa