Actualidad informática

Noticias y novedades sobre informática

Publicada ISO 27000:2013. Gestión de la seguridad en la información

Durante este mes de octubre BSI publicó la revisión del estándar internacional ISO/IEC-27001:2013, ya desde marzo de este año se habían publicado algunos borradores del nuevo estándar, a continuación vamos a enumerar algunos de los principales cambios incluidos en esta nueva versión.

Para comenzar, se realizaron cambios en su contenido, agregando y eliminando controles, reestructurando especialmente el Anexo “A” donde se aumenta a 14 los dominios de control y se reduce en 20 la cantidad de controles quedando en 113.

Esta nueva versión de ISO/IEC 27001:2013 se adapta con una serie de lineamientos que sirven para el desarrollo de un sistema de gestión de la seguridad de la información, que sin importar el tipo de empresa, se pueda alinear con otros sistemas de gestión en la empresa.

Ampliar en: Blog de Laboratorio

Entrevista a Shafrira Goldwasser, investigadora del MIT y Premio Turing

Shafrira Goldwasser (1958, EE.UU.) es profesora de Ingeniería Electrónica y Ciencia Computacional en el Massachusetts Institute of Technology (MIT), y profesora de ciencias matemáticas en el Weizmann Institute of Science, en Israel. Entre sus muchos logros en las ciencias computacionales destaca la construcción de los fundamentos teóricos de la criptografía moderna. Estos trabajos, juntos al desarrollo de nuevos métodos para comprobar la validez de pruebas matemáticas dentro de la teoría de la complejidad, le hicieron merecedora del Premio Turing en 2012.

Junto a otros premiados con este galardón, la Medalla Fields y los premios Abel y Nevanlinna, Shafrira Goldwasser, forma parte del primer Heidelberg Laureate Forum, que reúne durante una semana a 200 jóvenes investigadores con estos líderes científicos, con el objetivo de transferir el conocimiento y la experiencia entre diferentes generaciones. Es la única mujer de los 40 ‘laureados’.

¿Cuál cree que es el papel de las Ciencias de Computación Teórica frente al resto de las ciencias?

Las ciencias computacionales están presentes en casi todas las otras ciencias. Muchos de los problemas son problemas computacionales, a veces de manera evidente y otras no. Procesos del cambio climático, de la física, de la biología… pueden ser estudiados como problemas de computación. El cuerpo humano es una computadora, en la que se desarrollan procesos complejos. La ciencias de computación teóricas pueden ayudar a modelar lo que está sucediendo de manera apropiada, para saber cuán rápido avanzan los procesos, o cómo modificar los resultados.

Usted trabaja específicamente en criptografía, ¿cuales son los grandes retos de este campo?

En el pasado cuando hablábamos de encriptación hablábamos de privacidad: encriptación y desencriptación. Ahora estamos desarrollando la llamada criptografía funcional, que no desencripta todo el mensaje, solo ciertos trozos que responden a determinada búsqueda y mantiene en secreto el resto. Hay nuevos métodos que permiten operar sobre el mensaje encriptado, obtener el resultado que buscas, y con las claves solo desencriptar esta parte de la información.

¿Qué aplicaciones puede tener este nuevo método?

Por ejemplo en los sistemas de vigilancia. Ahora hay cámaras por todas partes, y la vigilancia, que es necesaria en un sentido, es también un problema porque puede atentar contra la privacidad de las personas. Una solución podría ser que toda la información registrada en las cámaras fuera encriptada. Cuando alguien, por alguna razón concreta, necesitara cierta información contenida en el registro, se podría hacer ese procesado manteniendo la encriptación, y tendrás el resultado encriptado. Podrías encontrar a un sospechoso sin recibir ninguna otra información. También en el correo encriptado: un tercero podría tener la capacidad de saber si un mensaje recibido encriptado es spam, pero nada más.

Cual cree que es la situación de la criptografía hoy, ¿podemos decir que se ha conseguido un protocolo 100% seguro?

El nivel de inviolabilidad de las técnicas más avanzadas es muy alto. Si alguien pudiera romper estos códigos en un tiempo alcanzable significaría que habría encontrado la respuesta a grandes problemas abiertos de las matemáticas, que los científicos, desde los tiempos de Gauss, no han sabido resolver. Siempre es posible, y podría ser que alguien lo resuelva de manera más rápida, pero hoy en día creemos que es imposible.

…

…

¿Qué importancia cree que tendrá la teoría cuántica en la criptografía en el futuro?

Creo que es una dirección muy interesante, ya que la seguridad basada en la teoría cuántica se basa en principios, que no pueden reducirse a problemas matemáticos, que potencialmente podrían ser resueltos. Pero en este momento todavía no lo veo posible porque el tipo de equipo necesario para transmitir y recibir señales cuánticas es muy sofisticado, y de hecho no existe todavía. Me cuesta imaginar cómo el mundo podría estar contactado de esta manera. Pero en términos teóricos es fascinante.

Entrevista completa en: sinc

Nueve vídeos de impresión en 3D

Seamos realistas, no todo lo que se puede describir es completamente apreciado sólo con palabras, por lo que espero que estos vídeos ayuden a y entender cómo es la impresión 3D es en realidad,

Bicicleta

Piezas móviles

Llaves de Trabajo

Llave grande

Muebles funcionales a partir de plástico reciclado

Miniatura de nave espacial

Un riñón

Vasos sanguíneos

Yoda

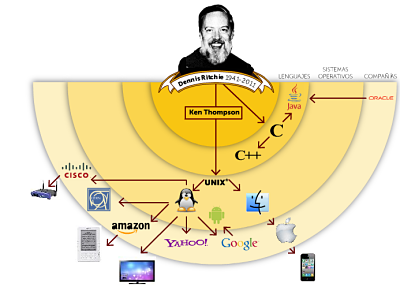

Segundo aniversario de la muerte de Dennis Ritchie

Hoy, 12 de octubre se cumple el segundo aniversario de la muerte de Dennis Ritchie, el hombre que nos ha legado la base de todos los sistemas operativos actuales, el lenguaje C y el sistema operativo Unix (que actualmente perdura de una forma u otra a través de BSD, Linux y Mac OSX). No podíamos dejar pasar la ocasión para recordar todo lo que sus avances han hecho por nosotros, ya que sin ellos probablemente no conoceríamos ningún sistema operativo tal como hoy lo conocemos y los lenguajes de programación actuales serían muy distintos (ya que muchísimos se basan o están influenciados por C).

La creación de Unix es un tanto anecdótica, ya que fue fruto de la experiencia trabajando en Bell Labs con Multics y las ganas de crear un sistema más ligero (Unics) donde poder ejecutar de forma mucho más eficiente el juego Space Travel, que desarrolló Ken Thompson, que también colaboró en el desarrollo de Unix. Por esos entonces cada computadora tenía un lenguajes bastante distinto y había que cambiar el código para cada una, pero con este sistema les resultó fácil portarlo a una computadora mayor, en este momento el proyecto recibió un gran apoyo económico y prosperó. En esta etapa fue también en la que desarrolló el lenguaje C, para aprovechar las cualidades de la computadora PDP-11, ya que no era posible con el lenguaje B.

También es conocido por escribir el libro K&R C (aunque el nombre original era El lenguaje de programación C), junto a Brian Kernighan. Ha sido considerado prácticamente la biblia del lenguaje C durante muchos años, hasta que llegó ANSI C.

Fuente: GENBETA:dev

Autor: Pedro Gutiérrez

Licencia Creative Commons

autobus las palmas aeropuerto cetona de frambuesa