Actualidad informática

Noticias y novedades sobre informática

Economía sumergida de los hackers

Según un estudio de Dell sobre la economía sumergida del hacking, eso es lo que se paga de media a un hacker por los datos de una tarjeta de crédito Visa o Mastercard estadounidense. Obviamente, no encontraréis estos servicios buscando en Google: hay que irse a partes más oscuras de la red, sólo accesibles buceando con herramientas como Tor.

Los precios varían. En el caso de necesitar más datos para usar la tarjeta de crédito, puedes conseguir todos los datos de la identidad de una persona (incluyendo teléfonos, PINs de tarjetas y números de la seguridad social) por 25 dólares. Incluso puedes conseguir acceso a una cuenta bancaria con entre 70000 y 150000 dólares por el módico precio de 300 dólares.

Eso sí, no estamos hablando de cuentas o tarjetas específicas, sino una cualquiera de las que los hackers tendrán almacenadas. Y es que cada vez que un usuario poco precavido instala un keylogger o un troyano, los datos que obtienen no se explotan directamente: los analizan y almacenan para después venderlos.

¿Por qué hacerlo así y no sacar directamente el dinero de esas cuentas robadas? La razón es sencilla: para mantenerse ocultos. Es difícil saber cuándo y por qué se filtraron las credenciales de tu cuenta bancaria, pero en el momento en el que en esa cuenta haya movimientos sospechosos será fácil encontrar al culpable. Y al que encontrarán no será al hacker original, sino al que ha comprado la cuenta si no ha tomado las precauciones necesarias. Un regalo envenenado, como quien dice.

Pero no sólo hay almacenes de cuentas bancarias y tarjetas. El estudio de Dell comenta los precios para otros servicios, digamos, poco ortodoxos: hasta 100 dólares por obtener todos los datos posibles de una persona concreta a través de redes sociales, ingeniería social e infección con troyanos; troyanos con kits anti-detección por algo menos de 300 dólares; o redes de hasta 15.000 bots por 250 dólares.

Fuente: GENBETA

Licencia CC

Adornos navideños cuánticos

Desde hace pocos la iluminación de las calles en las fiestas cambió radicalmente. Además del cambio estético, también supuso un importante cambio tecnológico. Las bombillas incandescentes tradicionales fueron sustituidas por bombillas LED (Light Emitting Diode). La bombilla incandescente, es decir, la bombilla de toda la vida, no tiene nada que ver con estas nuevas bombillas LED, ni tampoco su rendimiento energético.

En la bombilla incandescente, la corriente eléctrica pasa por un filamento de wolframio (o tungsteno) extremadamente delgado -su espesor apenas supera una décima de milímetro- y largo -desenrollado mide más de 2 metros-. Debido a la elevada resistencia eléctrica del filamento, éste se calienta hasta alcanzar temperaturas superiores a los 2000 C. Los objetos que se encuentran a esas temperaturas emiten radiación visible, con lo que la bombilla emite luz. Sin embargo, la mayor parte de la radiación que emiten estas bombillas es infrarroja, que nosotros percibimos en forma de calor. De hecho, esa es la principal causa de la ineficiencia de las bombillas incandescentes, en las que sólo el 10% de la energía aportada se transforma en luz, el resto se pierde en forma de calor.

Las bombillas LED son totalmente diferentes y, aunque pueda parecer extraño, su funcionamiento es una consecuencia directa de la física cuántica. Son luces cuánticas. Curiosamente, el mecanismo que explica la emisión de luz en un LED es el opuesto al efecto fotoeléctrico, por el que Einstein recibiera el Premio Nobel en 1921. Si en el efecto fotoeléctrico la aplicación de luz sobre una material metálico induce una corriente eléctrica, en un LED se crea luz al aplicar corriente. Un LED es un diodo, cuyo componente principal es un semiconductor. Cuando la corriente pasa a través del semiconductor los electrones del diodo aumentan su energía pero inmediatamente después vuelven a su estado energético inicial emitiendo un fotón o, lo que es lo mismo, luz. Estas bombillas apenas se calientan, por lo que son extremadamente eficientes. De hecho, consumen unas 10 veces menos que las bombillas incandescentes, y también duran mucho más, unas 100 veces más, de modo que pueden estar encendidas durante más de 10 años ininterrumpidamente sin fundirse.

Las bombillas LED no son un invento reciente. Se conocen desde la década de los 60. Los primeros diodos emitían luz roja, que ahora son tan frecuentes en los aparatos electrónicos que nos rodean por casa. Posteriormente, se desarrollaron los verdes y a finales de los noventa Shuji Nakamura, que en el 2006 fue galardonado con el premio de la Tecnología del Milenio (considerado como el Premio Nobel de la Tecnología), logró obtener diodos azules. Este fue un gran avance, ya que su combinación con los diodos verdes y rojos permitía la obtención de luz blanca, y ampliar enormemente las aplicaciones tecnológicas de los LED.

A pesar de su ineficiencia, hemos estado utilizando las bombillas incandescentes durante más de 100 años. Sin embargo, gracias a la apuesta decidida de Europa por el ahorro energético, su venta ya está prohibida. No es un gran problema, ya que tenemos muchas alternativas: las luces halógenas (que también son incandescentes y, por lo tanto, no muy eficientes), las fluorescentes de bajo consumo y, cómo no, las bombillas LED, que dentro de pocos años, tan pronto bajen algo más su precio, serán las que seguramente iluminen nuestros hogares.

Retomando el debate del derroche energético del alumbrado navideño, en una ciudad como Bilbao sólo se necesitan 125 kW de potencia para alumbrar las más de las 500000 bombillas LED que se han instalado. Considerando que las luces sólo se encienden desde las 18 hasta las 22, y que el precio actual del kW-h ronda los 0.1 euros, ¡el coste diario no supera los 50 euros! No es para tanto, ¿no? En fin, si realmente contribuye a fomentar el optimismo ciudadano en estas Navidades me parece que es asumible. Por supuesto, no siempre ha sido igual. Antes del alumbrado cuántico, cuando se utilizaban las bombillas incandescentes tradicionales, el consumo era unas diez veces mayor.

Fuente: Cuaderno de Cultura Científica

Los productos de la ciencia son bienes culturales que hay que preservar

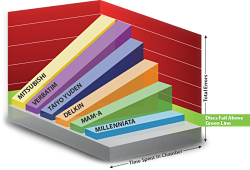

Todavía conservo los datos de mis primeras simulaciones por ordenador en cartuchos de cintas magnéticas y en discos flexibles de 5¼ y 3½ pulgadas (una pulgada equivale a 2.54 cm) . Hoy en día son imposibles de recuperar, luego los puedo dar por perdidos. Un estudio publicado en Current Biology indica que el 80% de los datos de hace 20 años se ha perdido. Esta figura muestra el porcentaje de datos recuperables de 516 trabajos en Ecología publicados entre 1991 y 2011 (según sus propios autores). Nos lo cuentan Elizabeth Gibney, Richard Van Noorden, “Scientists losing data at a rapid rate. Decline can mean 80% of data are unavailable after 20 years,” News, Nature AOP 19 Dec 2013, que se hacen eco de Timothy H. Vines et al., “The Availability of Research Data Declines Rapidly with Article Age,” Current Biology, AOP 19 Dec 2013.

La ciencia es un bien cultural y los bienes culturales son patrimonio de toda la humanidad. Los esfuerzos que los gobiernos realizan para preservar el patrimonio cultural también se deberían dirigir hacia la preservación de los datos en bruto utilizados en los análisis publicados en artículos científicos. En muchos campos, como en Ecología y Climatología, poder disponer de los datos originales de estudios realizados hace décadas sería de una enorme utilidad. Por desgracia, en la mayoría de los casos ya son imposibles de recuperar. Bienes culturales que se han perdido en la eternidad.

El proyecto de Michael Hildreth (físico de la Univ. Notre Dame, Indiana) “Data and Software Preservation for Open Science” (financiado por la NSF de EEUU) es un primer paso en la dirección correcta, pero aún queda mucho camino por recorrer. Sobre todo en cuanto a la confianza de los propios investigadores en la “ciencia abierta” (open science). Este tipo de iniciativas no sólo son muy interesantes, también son muy necesarias.

Fuente: La Ciencia de la Mula Francis

El experimento Pantani-Contador demuestra lo fácil que es engañar a Google Scholar

Investigadores de las universidades de Granada y Navarra han probado la falta de rigor de las herramientas bibliométricas de Google, que son cada vez más usadas a nivel mundial para valorar el impacto de las publicaciones científicas. Los autores editaron un falso artículo científico publicado por un tal Marco Alberto Pantani-Contador.

Una carta al editor en el último número de la revista Science alerta de la facilidad que existe para indizar en Google artículos falsos y aumentar así el número de citas de los investigadores, artículos y revistas científicas.

Los autores realizaron un experimento consistente en editar un falso artículo científico publicado por un supuesto investigador llamado Marco Alberto Pantani-Contador. El texto, carente de sentido alguno, fue copiado y pegado de la página web del grupo de investigación al que pertenecen (EC3: Evaluación de la Ciencia y de la Comunicación Científica), y traducido al inglés con Google Translator. Los investigadores dividieron a su vez el falso paper en seis artículos, citando en cada uno de ellos otros 129 trabajos científicos.

El artículo de Pantani-Contador fue subido a una página web personal de la Universidad de Granada, y rápidamente Google lo indizó incluyéndolo en sus motores de búsqueda, lo que demuestra que esta operación se realiza de manera automática, sin tener en cuenta en absoluto el contenido del paper indizado.

El resultado no se hizo esperar: los tres autores materiales de este experimento, a quienes Pantani-Contador citaba en su falso artículo, vieron cómo aumentaban considerablemente sus citas en Google Scholar, sobre todo en el caso de los investigadores más jóvenes, que vieron multiplicadas por seis su número de citas y engrosaron notoriamente su perfil investigador en Google Scholar Citations. Además, todos los indicadores bibliométricos de los tres autores se incrementaron notablemente, y también se vieron afectados, con aumentos de citas, 47 investigadores y 51 revistas.

Como explica el autor principal del trabajo publicado en Science, el catedrático de Documentación de la UGR Emilio Delgado López-Cózar, «este experimento demuestra lo fácil que puede ser para cualquier persona con unos mínimos conocimientos informáticos manipular los productos que nos ofrece Google Scholar, tan empleados en el mundo de la comunicación científica».

Ampliar en: sinc

La primera tableta transparente

Una compañía israelí acaba de lanzar «Grippity» en Kickstarter: la primera tablet transparente. Apuesta por una nueva manera de interactuar con el teclado, tecleando con los dedos en la parte trasera del dispositivo.

Esto plantea que reeduquemos nuestra manera de interactuar con una tablet, ya que no se repite la misma experiencia que en un teclado convencional (reposando nuestras manos sobre él).Se utilizan los 10 dedos a la vez pero en planos diferentes: los pulgares por delante y los ocho dedos restantes por detrás (algo que habría que probar para conocer su ergonomía).

Esta idea viene de manos de una compañía israelí, la cual necesita 199.000 dólares para poder hacer realidad este producto. Si os interesa, se puede conseguir a partir de 159 dólares (unos 115 euros). Os presentamos una lista con algunas de sus características importantes:

– Pantalla de 7 pulgadas semitransparente (800 x 480)

– Procesador ARM Cortex A8 512K RAM

– Puerto infrarrojos, Wi-Fi y Bluetooth

– 4GB internos, ampliables vía SD

– Android (no se especifica la versión)

Fuente: ALT1040

Licencia CC

El juego de la vida, versión estratégica

Thomas Hunter ha creado The Strategic Game of Life que es una versión del famoso juego de autómatas celulares en el que hay que lograr objetivos, concretamente dibujar el estado inicial de las celdas dentro del área naranja para «llegar» a absorber la celda coloreada en azul. Se pueden preparar deslizadores, láseres y otras estructuras complejas o dejar las cosas medio al azar a ver qué pasa cuando se pulse el Play. Interesante entretenimiento.

Fuente: microsiervos

Cómo navegar por la web de forma anónima

Parte de lo que compartimos, decimos, compramos, usamos, a donde vamos y con quien; probablemente forma parte de una enorme base de datos que podría ser usada en nuestra contra en cualquier momento, información recolectada de manera ilegal y sin el consentimiento informado de nadie.

A continuación se indican servicios sumamente sencillos de usar y seguros para navegar por internet de manera anónima y proteger tu identidad.

Hola.org

Hola es un servicio de VPN gratuito, te permite acceder a sitios bloqueados por tu ISP de manera sencilla instalando la aplicación o la extensión para tu navegador, o simplemente acceder a sitios enmascarando tu ubicación real y usando direcciones IP de otros países. Hola usa a todos sus usuarios como peers para manejar el trafico que recibe, de esta manera reduce costos y asegura velocidad en su servicio, mientras más clientes se conecten a Hola en tu área, mejor sera la conectividad.

Hola cuenta con una aplicación para Windows y para Android, y con extensiones para Chrome y Firefox, por lo que puedes usarlo desde un ordenador con cualquier sistema operativo. Al instalar Hola en tu navegador aparecerá un botón que puedes presionar para cambiar el país con la IP que deseas usar para navegar, es sencillo, rápido y seguro.

Hide my Ass

Hide my ass es un proxy gratuito que te permite navegar por la web de manera anónima ya que esconde nuestra dirección IP, asegura nuestra conexión a Internet, esconde nuestro historial de navegación y protegiendo nuestra identidad en linea.

Hide my ass también añade conexión segura SSL (HTTPS://) a todos los sitios web que visitamos, protegiéndonos del posible robo de datos sensibles como nuestras contraseñas y usuarios. Hide my ass no requiere que instales nada, solo abrir la web desde cualquier navegador y pegar la dirección que queremos visitas en el cajón del sitio.

En Hyde my ass también ofrecen una aplicación de VPN completa, pero necesita una suscripción de pago.

Spotflux

Spotflux es un servicio de VPN gratuito, aunque también cuenta con modelos de pago. Funciona de manera excelente, y no tiene límites de ancho de banda para sus usuarios gratuitos. La aplicación está disponible para Windows, OS X, iOS y Android (aunque las móviles solo pueden usarse con el servicio premium), no necesita que configures nada, Spotflux hace todo, instalas la aplicación y todo tu trafico será protegido y cifrado.

Si no quieres instalar la aplicación, puede usar Spotflux Lite, una extensión para Chrome que cifra tu tráfico de Internet a través de la nube privada de Spotflux.

Tor

De todos los mencionados, Tor es el servicio más poderoso y que te ofrece mayor seguridad a la hora de cifrar tu tráfico en Internet. Tor es una red de tuneles virtuales, proteje tus comunicaciones haciendo que reboten dentro de una red enorme mantenida por voluntarios al rededor del mundo.

Tor fue diseñado orignalmente como un proyecto de enrutamiento del Laboratorio Naval de Investigación de los Estados Unidos con el fin de proteger las comunicaciones del gobierno. Hoy en dia puede usarse por cualquier persona, por los militares, por periodistas, o por activistas que luchan contra la censura y son perseguidos.

Instalando el Tor Browser Bundle en Windows, OS X o Linux, obtienes un navegador preconfigurado para proteger tu anonimidad en la red, y no requiere ni tan siquiera instalación, puedes llevarlo en una memoria USB y ejecutarlo como una aplicación portable.

Fuente: bitelia

Licencia CC

Con la agenda del móvil se puede incumplir la Ley de Protección de Datos

Seguramente será por muchos conocido el marco regulatorio español:

Si la agenda contuviese datos de contactos profesionales o de clientes que fuesen tratados en el desempeño de una actividad no estrictamente doméstica, la LOPD sí les sería de aplicación, y esta situación es frecuente en las agendas contenidas en teléfonos móviles.

Ampliar en: sbd

Licencia CC

autobus las palmas aeropuerto cetona de frambuesa