Actualidad informática

Noticias y novedades sobre informática

Científicos de Berkeley Lab generan electricidad a partir de virus

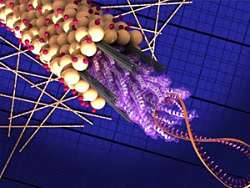

Un nuevo enfoque es un primer paso prometedor hacia el desarrollo de pequeños dispositivos que capten energía eléctrica de las tareas cotidianas. Imagínate cargar el teléfono mientras caminas, gracias a un generador de papel delgado incrustado en la suela del zapato. Este escenario futurista es ahora un poco más real. Científicos del Lawrence Berkeley National Laboratory (Berkeley Lab) del Departamento de Energía de EE.UU. han desarrollado un método para generar energía utilizando virus inofensivos que convierten la energía mecánica en electricidad.

Los científicos probaron su enfoque mediante la creación de un generador que produce la corriente necesaria para operar una pequeña pantalla de cristal líquido. Funciona pulsando con un dedo en un electrodo del tamaño de un sello de correos revestido con virus especialmente diseñados. Los virus convierten la fuerza en una carga eléctrica.

El generador es el primero en producir electricidad mediante el aprovechamiento de las propiedades piezoeléctricas de un material biológico. Piezoelectricidad es la acumulación de una carga en un sólido en respuesta a una tensión mecánica.

El hito podría dar lugar a pequeños dispositivos que recolectan energía eléctrica a partir de las vibraciones de las tareas cotidianas, como el cierre de una puerta o subir escaleras.

También apunta a una forma más sencilla de hacer los dispositivos microelectrónicos. Eso es porque los virus se organizan en una película ordenada que permite que el generador funcione. El autoensamblaje es una gran meta perseguida en el meticuloso mundo de la nanotecnología.

Los científicos describen su trabajo en una publicación adelantada en internet el 13 de mayo, de la revista Nature Nanotechnology.

«Se necesita más investigación, pero nuestro trabajo es un primer paso prometedor hacia el desarrollo de generadores de energía personales, actuadores para su uso en nanodispositivos, y otros dispositivos basados en electrónica de virus», dice Seung-Wuk Lee, un científico de la División de Física del Laboratorio de Biociencias de la Universidad de Berkeley y profesor asociado de bioingeniería.

Él condujo la investigación con un equipo que incluye Ramamoorthy Ramesh, un científico de materiales del laboratorio de Berkeley División de Ciencias y profesor de ciencias de los materiales, la ingeniería y la física en UC Berkeley, y Yang Lee Byung de la División de Física del Laboratorio Berkeley Biociencias.

El efecto piezoeléctrico fue descubierto en 1880 y desde entonces ha sido encontrado en los cristales, cerámica, huesos, proteínas y ADN. También se ha puesto en uso en encendedores de cigarrillos eléctricos y los microscopios de sonda no podría funcionar sin él, para nombrar unas pocas aplicaciones.

Sin embargo, los materiales utilizados para fabricar dispositivos piezoeléctricos son tóxicos y muy difícil de trabajar, lo que limita el uso generalizado de esta tecnología.

Lee y sus colegas se preguntaban si un virus estudiado en los laboratorios de todo el mundo ofrece una mejor forma. El bacteriófago M13 sólo ataca a las bacterias y es benigno para las personas. Al ser un virus, se reproduce por millones en cuestión de horas, así que siempre hay un suministro constante. Es fácil de manipular genéticamente. Y un gran número de los virus en forma de varilla, naturalmente, se orientan bien ordenados en películas, tanto como la forma en que los palillos se alinean en una caja.

Estos son los rasgos que los científicos buscan en un nanobloque de construcción. Sin embargo, los investigadores de Berkeley Lab primero tenía que determinar si el virus M13 es piezoeléctrico. Lee acudió a Ramesh, un experto en el estudio de las propiedades eléctricas de películas delgadas a nanoescala. Aplicó un campo eléctrico a una película de virus M13 y vio lo que pasó en un microscopio especial. Proteínas helicoidales que envuelven los virus se retorcían y giraban en respuesta, una señal segura del efecto piezoeléctrico en el trabajo.

Los científicos precisan una mayor fuerza piezoeléctricos del virus. Se utiliza ingeniería genética para añadir cuatro residuos de aminoácidos cargados negativamente a un extremo de las proteínas helicoidales que recubren el virus.Estos residuos aumentan la diferencia de carga entre los extremos de las proteínas positivas y negativas, lo que aumenta la tensión del virus.

Los científicos han mejorado aún más el sistema por el apilamiento de películas compuestas de capas individuales del virus una encima del otro. Se encontró que una pila de aproximadamente 20 capas de espesor mostraba el efecto piezoeléctrico más fuerte.

Lo único que quedaba por hacer era una prueba de demostración, así que los científicos fabricaron un generador de virus basada en energía piezoeléctrica. Ellos crearon las condiciones para los virus modificados genéticamente para organizar de forma espontánea en una película de capas múltiples que mide aproximadamente un centímetro cuadrado. Esta película se intercaló entonces entre dos electrodos revestidos de oro, que estaban conectados por cables a una pantalla de cristal líquido.

Cuando se aplica presión en el generador, que produce un máximo de seis nanoamperios de corriente y 400 milivoltios de potencial. Eso es suficiente corriente para parpadear el número «1» en la pantalla, y aproximadamente una cuarta parte de la tensión de una batería triple A .

«Ahora estamos trabajando en maneras de mejorar en esta demostración de la prueba de principio», dice Lee. «Debido a que las herramientas de la biotecnología permitirán a gran escala la producción de virus modificados genéticamente, los materiales piezoeléctricos sobre la base de los virus podrían ofrecer una ruta sencilla a una nueva microelectrónica en el futuro.»

Fuente: EurekAlert!

Nuevos servicios del Centro de Alerta Temprana sobre Virus y Seguridad Informática

El Centro de Alerta Temprana sobre Virus y Seguridad Informática ha estrenado dos nuevos servicios para ayudar a empresas y ciudadanos en el uso seguro de las nuevas tecnoloías e internet.

Se trata de un servicio de boletín y unos foros. Con ellos se pretende que el usuario vaya aumentando sus conocimientos y su cultura respecto a los virus y la seguridad informática. En ellos los usuarios podrán solucionar sus consultas y dudas respecto a estas materias.

Los nuevos servicios son los siguientes:

Boletín de Alertas y Avisos de seguridad: nos avisa sobre los virus más activos en internet. Existen dos tipos de avisos en función del tipo de usuario. Uno para usuarios comunes y otro para usuarios avanzados o expertos en la materia. El primero va dirigido a los usuarios cotidianos que desarrollan actividades en la red, el segundo a expertos desarrolladores de software o páginas web.

Boletín de Actualidad: con una periodicidad diaria nos informa de todas las noticias referentes a la seguridad informática, virus, noticias de seguridad para empresas, etc.

Boletín de Vulnerabilidades: nos informa de las vulnerabilidades que se hayan descubierto en los sistemas operativos. También ofrecerá los parches necesarios para subsanarlos. Esá¡ más enfocado a usuarios más avanzados.

Y porúºltimo un foro de seguridad: se trata de un foro centrado en la temática de la seguridad informática donde podremos compartir con otros usuarios nuestras dudas y problemas que tengamos.

Fuente: Seguridad Info

Bajo licencia Creative Commons

___________________

Enlaces relacionados:

– Apuntes Informática Aplicada a la Gestión Pública

Los virus informáticos evolucionan y ahora están mejor camuflados

Conficker ha sido el último virus cuya alarma se ha extendido a los medios de comunicación. Desde el pasado 1 de abril, cuando supuestamente se habría activado, han proliferado los avisos de precaución. Sin embargo, este tipo de alertas son cada vez menos frecuentes, y son pocas las informaciones referidas a programas cuya ejecución es capaz de acabar con el sistema operativo del ordenador.

Esto no se debe tanto a una reducción de estos virus informáticos, como a que éstos han cambiado en los últimos años. Ahora ha de hacerse frente a gusanos y troyanos que tratan de extenderse al mayor número de ordenadores posible, de forma parasitaria y silenciosa. En definitiva, como indican en consumer.es, estos virus han evolucionado para sacar provecho económico del usuario, y han mejorado su camuflaje .

Mejores medidas de protección

¿La navegación es ahora más segura? Hay que tener claro que, a pesar de los esfuerzos por mejorar la seguridad en las últimas versiones de los sistemas operativos, los virus siguen amenazando.

Según, Chema Alonso, consultor de seguridad en la empresa Informatica64 , las últimas versiones de los sistemas operativos han mejorado las medidas de protección de las anteriores. Este es el caso, por ejemplo, de Windows XP, que se empezó a diseñar en 1997, con «las amenazas de entonces», que «no tienen nada que ver con las de hoy en día», apunta Alonso.

Actualmente, los sistemas operativos son más resistentes y cuentan con la precaución de crear diferentes tipos de sesiones, una para el administrador, que puede modificar todo el equipo; y otras para los usuarios normales, que utilizan los programas pero tienen límites para instalar nuevos.

Windows Vista o Linux exigen que se introduzcan el nombre de usuario y la contraseña cuando se va a realizar un cambio importante en la configuración del ordenador, como instalar un programa. Sin esos datos, no se efectúa ninguna acción y el PC se queda a salvo en la práctica. Una protección que es prácticamente imposible burlar.

Alonso señala que la extensión de gusanos como Sasser o Blaster, supuso un punto de inflexión. Se trataba de programas diseñados para aprovechar los fallos de seguridad de Windows XP y propagarse así a gran velocidad. Las únicas medidas de prevención consistían en instalar los parches de Microsoft que solventaban los respectivos problemas y en utilizar un cortafuegos , capaz de detener, al menos, los intentos de conexión que se produjeran desde el ordenador.

Por aquella época, hace ahora cinco años, se comprobó además, que cualquier fallo de seguridad en un programa o en un sistema operativo podía propiciar infecciones masivas con Internet de por medio.

Sitios que facilitan alertas

Diversos sitios se dedican a avisar a los usuarios de los nuevos peligros que aparecen en Internet, pero siempre van por detrás de las amenazas. En España destaca el Centro de Alerta Temprana sobre Virus y Seguridad Informática, Alerta-Antivirus.es , promovido por el Instituto Nacional de Tecnologías de la Comunicación, un centro dependiente del Ministerio de Industria.

Otro sitio donde buscar información es Viruslist , que cubre toda la información referida al software malicioso y está traducido al español. Los sitios de las empresas que diseñan los antivirus constituyen otro buen lugar donde informarse acerca de los últimos virus peligrosos.

La prevención es clave

Los expertos en seguridad informática coinciden en que la prevención es fundamental para protegerse de estos virus. Por ejemplo, resulta básico activar la actualización automática del sistema operativo. Así, el ordenador siempre tendrá los últimos parches lanzados para el sistema y se encontrará más preparado para resistir las amenazas.

Además, conviene activar o instalar un cortafuegos, que evita la transmisión de datos desde el ordenador al exterior y la intrusión de otros dentro del equipo.El antivirus debe estar actualizado, ya que, en caso contrario, el programa no puede hacer nada contra los virus más novedosos. «Lo mejor y más seguro es no desactivar las opciones de seguridad y no instalar nada de procedencia dudosa», concluye Alonso.

Fuente: 20Minutos.es

Bajo licencia Creative Commons

____________________

Enlaces relacionados:

– Hoax. Los mitos más difundidos en Internet.

– Apuntes Informática Aplicada al Trabajo Social. Capitulo 1

Virus roba informacion en cajeros automaticos

Segun analistas del grupo de investigaciones SpiderLabs de Trustwave, estos fueron sorprendidos a principios de este año cuando recibieron muestras del malware de parte de una institucion financiera del este de Europa. Trustwave realiza investigaciones para las principales compañias de tarjetas de credito e instituciones financieras.

Segun declaraciones de Andrew Henwood, vice presidente de operaciones para Europa, Medio Oriente y Africa de SpiderLabs

“Es la primera vez que tenemos informacion sobre malware de este tipo. Estamos sorprendidos del nivel de sofisticacion, el cual nos pone bastante nerviosos.”

El virus registra la informacion de la cinta magnetica en la parte posterior de las tarjetas, asi como tambien el numero de identificacion persona (PIN). Esta informacion luego puede imprimirse en un recibo del cajero automatico al insertar una tarjeta especial que lanza una interfaz de usuario. La informacion tambien puede ser grabada en la cinta magnetica de la tarjeta especial de los malvivientes.

La mayoria de los cajeros automaticos utilizan software de seguridad, pero las instituciones financieras no se han enfocado en su seguridad tanto como otros sistemas, menciono Henwood.

“Los ATMs siempre fueron algo secundario y se consideraba que eran lo suficientemente estables y seguros. Pero parece que no ha existido el enfoque suficiente en el pasado sobre la infraestructura de los cajeros automaticos.”

Aquellos quienes escribieron el codigo malicioso tienen conocimiento detallado sobre como un ATM trabaja, dijo, y las muestras que ellos probaron funcionaron en cajeros automaticos que utilizaban el sistema operativo Windows XP de Microsoft.

Las muestras no tenian la capacidad de trabajar en red, pero seguramente evolucionaran, lo que es particularmente peligroso ya que la mayoria de los cajeros automaticos en paises desarrollados estan conectados en red. El riesgo es que el malware pudiera ser convertido en un gusano que, una vez insertado en un cajero, se propague hacia todos los ATM de la red causando estragos.

SpiderLabs ha recibido informacion de que codigos similares han sido encontrados en cajeros automaticos fuera de Europa Oriental. Desde entonces, el laboratorio ha provisto de informacion detallada sobre el malware a instituciones financieras y fuerzas de seguridad.

En el mes de Marzo, la empresa de seguridad Sophos anuncio que obtuvo tres muestras de este tipo de codigo desarollado para funcionar en cajeros automaticos fabricados por Diebold, alrededor de la misma fecha que SpiderLabs obtuvo su primera muestra.

Fuente: Noticias de Tecnología

echar las cartas con webcam

emails empresas

Exotérico

Horóscopos

posicionamiento natural

posicionar tiendas virtuales

Signos del zodiaco

Tarotistas

Testimonios de tarot

<< Volver

Virus para móviles no constituyen una amenaza real

Los informes del laboratorio de seguridad de G Data revelan que la creación de malware para teléfonos móviles lleva años estancada, constituyendo hoy en día el 0.01% de la amenazas de seguridad.

Diario Ti: Los dispositivos móviles no están en el punto de mira de los ciberdelincuentes, y la amenaza que los virus pueden suponer para los teléfonos móviles y PDAs no pasa de anecdótica. Esto se desprende de los últimos informes de seguridad de G Data.

“Lejos de lo que muchos interesados no paran de pregonar, los virus para teléfonos móviles no constituyen, hoy por hoy, una amenaza seria», afirma Ralf Benzmüller, responsable de los laboratorios de seguridad de G Data. “Pero no caigamos tampoco en un malentendido: no se trata de que no sea posible infectar un dispositivo de este tipo –que lo es-, ni de que no exista riesgo alguno –que, aunque pequeño, existe-; lo interesante es que, con los datos en la mano, ahora mismo la programación de malware para estas plataformas no resulta atractiva, ni en términos de coste ni de beneficio».

El 99,2% de todo el malware puesto en circulación durante la segunda mitad de 2008 estaba diseñado para atacar Windows, en donde los ciberdelincuentes sí encuentran oportunidades claras de sacar provecho a las infecciones. Por el contrario, como los teléfonos móviles se basan en distintos sistemas operativos no predominantes (Symbian, Windows Mobile, OS X iPhone), y cada uno de ellos adaptados en función de la marca y el modelo del aparato en el que se utilizan, el eventual impacto del malware es muy limitado y no llega a compensar el tiempo invertido por los ciberdelincuentes en su desarrollo.

En la primera mitad de 2008 únicamente aparecieron 41 nuevos virus para teléfonos móviles, y otros 70 en la segunda. Tales 70 casos no llegaron a representar un 0,01% del total de malware puesto en circulación durante el segundo semestre de 2008, cuando se detectaron 894.250 nuevas amenazas. “Basta con comparar ambas cifras para darse cuenta de lo anecdótico de las amenazas para teléfonos móviles, más aún si atendemos a la omnipresencia de estos dispositivos en nuestro día a día», añade Benzmüller.

En consecuencia, G Data insiste en que no es admisible intentar despertar el miedo entre los usuarios de dispositivos móviles para que procedan a instalar una solución de seguridad en ellos. De hecho, y pese a haberse registrado 111 nuevos virus en 2008, la creación de malware para smartphones lleva años estancada, desde los 145 nuevos virus surgidos en 2005 hasta los 73 de 2006 o los 23 de 2007.

Fuente: diarioTi.com

¿Porqué no hay virus en GNU/Linux?

Es mucha la gente que conozco y me pregunta el porque no hay virus en GNU/Linux. Últimamente son muchas las especulaciones que hacen referencia a que se debe a su popularidad, que dado que no es tan usado como Windows, nadie se ha entretenido a hacerlos. Bien, esto no es exactamente así, y haciendo referencia a un artículo de Kriptopolis quiero aclarar este asunto a continuación:

Supongamos que alguien se entretiene en hacer un virus para GNU/Linux, que no pretende obtener privilegios de administrador (root), y que tan solo se conforma con los del usuario: podría hacer lo que quisiera excepto infectar programas. Veamos los inconvenientes:

1. Existen muchas distribuciones diferentes dentro de el mundillo de GNU/Linux, lo que quiere decir que existen jerarquias de directorio y maneras de funcionar diferentes entre ellas por lo que costaría un poco que el virus funcionara en todas. Aún así, pongamos que el usuario se centra en alguna de las más usada.

2. Eliminar un virus de Windows puede ser una completa pesadilla. Normalmente los usuarios de Windows suelen tener un usuario con privilegios de manera que el virus tiene el suficiente poder como para hacerse con la máquina y poder inhabilitar los antivirus. Hay que arrancar desde un diskette o CD pero en ese caso el virus puede aprovechar las “características de protección” de Windows para dificultar la tarea. Incluso lograr eliminarlo no es ninguna garantía porque podría quedar algún disparador que lo reinstale al volver a arrancar. Y para colmo, los eliminadores de virus sólo eliminan virus conocidos. Contra un virus nuevo no hay NINGUNA solución. Lo más práctico suele ser formatear y reinstalar.En el caso que estamos comentando bajo GNU/Linux, el virus solo tiene privilegios de usuario, por lo que sólo puede estar en un lugar: la carpeta del usuario. Ante cualquier problema basta con crear un usuario nuevo para tener en segundos un sistema totalmente funcional y libre de virus. No importa qué virus sea o si es conocida su manera de actuar o no. Un usuario diferente no puede estar infectado, se crea uno o se cambia a otro existente y problema solucionado en 10 segundos. Después se puede recuperar los documentos que sean necesarios. Una diferencia muy grande comparado con las horas o hasta días que puede tomar solucionar un problema de virus en Windows… Pero pongamos la situación que el usuario vuelve a infectarse de una manera o otra…

3. La seguridad que estamos usando en GNU/Linux actualmente es bastante relajada. No estamos, ni de lejos, ajustando la seguridad al máximo. Lo primero que se podría hacer es quitar el permiso de ejecución al home de los usuarios. Bastaría con que el la carpeta donde están los directorios personales de todos los usuarios del sistems (/home, algo así como el Documents and Settings de Windows) estuviera en una partición diferente para poder montarla con el flag “noexec” y listo. Pueden traer lo que quieran en una memoria USB que no podrán ejecutar nada. El único riesgo serían javascripts en navegadores y scripts en documentos. Implementar eso nos tomaría minutos y con seguridad nos daría unos cuantos años más de tranquilidad respecto de los virus. Pero imaginemos un mundo donde casi todo el mundo usara GNU/Linux y los que hacen virus, ahora flacos y hambrientos, decidieran dar lo mejor de sí para atacarnos. Bien podrían hacer un javascript que mandara spam, por ejemplo. Entonces:

4. Siempre nos queda el recurso de irnos a seguridades mucho más avanzadas, ya presentes en el núcleo de Linux desde hace años pero casi siempre innecesarias. Podríamos activar SELinux o AppArmor. Eso dejaría fuera de combate hasta a los javascripts, ya que podríamos fácilmente prohibir al browser cualquier conexión que no sea http o https. Esto no es comparable a los “seudo-firewalls” para windows ya que en el caso de Linux la seguridad está embebida en el mismo núcleo, y no sólo controla paquetes tcp/ip sino todo tipo de actividades de los programas, incluso cosas tan inofensivas como listar el contenido el disco. Es más, el activar SELinux o AppArmor nos protegería incluso ante fallos de seguridad en los programas, ya que en este punto se vuelve irrelevantes los permisos del usuario. Podríamos publicar en internet la clave del root y aún así seguir tranquilos.

Como se ve, Linux nos resultará seguro por muchos años más, y a diferencia de windows, la carrera de la seguridad en Linux la tenemos ganada antes de empezar porque partimos desde una posición mucho más ventajosa que los atacantes. Les llevamos de lejos la delantera y aún si no progresáramos NADA en muchos años, la seguridad nos serviría perfectamente.

Obviamente se progresa y mucho, así que la gran ventaja que llevamos se mantendrá y hasta podría aumentarse si viéramos que la situación es preocupante.

Fuente: [^BgTA^] Blog

Un filtro para frenar la estupidez

Si hay programas que combaten los virus informáticos o el correo basura, ¿por qué no hacer un filtro que bloquee los comentarios estúpidos, irrelevantes e impertinentes que se hacen en blog, foros y noticias? Esa es la pregunta que se hicieron los dos jóvenes de Albuquerque (EEUU) que han creado crear Stupid Filter.

Gabriel Ortiz y Paul Starr se han propuesto diseñar un sistema que filtre los mensajes que llegan a las páginas web y que, antes que facilitar la comunicación, sólo crean ruido. Para ello, se han fijado en la forma de trabajar de los programas anti spam que usan los proveedores de acceso o se instalan en los servidores de correo electrónico.

Para detectar el correo basura, recurren a elementos de la teoría de probabilidad (como el teorema de Bayes ). Su objetivo es detectar palabras o signos que se repiten en los diferentes correos y establecer un patrón para diferenciar un mensaje pertinente del que no lo es.

Cuidado de las formas

La versión en pruebas de Stupid Filter analiza la forma, no el contenido del comentario, y la compara con una base de datos antes de calificarlo de estúpido. Ortiz y Starr, con la ayuda de centenares de voluntarios que se han apuntado al proyecto, han recopilado mensajes de foros, blogs y sitios populares como Youtube, donde los usuarios dejan comentarios. Han creado así un archivo de la estupidez en la Red.

Ellos mismos explican en la web del proyecto como funciona: «Igual que se programa cómo reconocer el spam, nosotros miramos lo que caracteriza a la estupidez y asignamos un valor diferente basado en las veces que se repite en los ejemplos de comentarios idiotas que seleccionamos».

El derroche de faltas de ortografía, el abuso de las mayúsculas, la abundancia de signos de exclamación o las recurrentes onomatopeyas del tipo de ‘JAJAJAJA’ (el acrónimo LOL, en inglés) hacen que el comentario tenga todas las papeletas para ser catalogado como estúpido, y bloqueado.

Versión en español

Ortiz explica porqué es necesario Stupid Filter. «La avalancha de contenido y usuarios ha hecho que la relación entre señal y ruido en Internet haya bajado, y la moderación humana es imposible, dada la escala del problema». Insiste en recordar que lo suyo es el rigor formal del mensaje, no en su contenido. «Para eso necesitaríamos sistemas de inteligencia artificial», que no existen.

En una entrevista anterior concedida a un medio estadounidense, Starr (el otro creador del programa) explica que la forma «está íntimamente ligada al contenido; el cómo te expresas afecta a las conclusiones de lo que expresas».

¿Habrá versión en español? A Ortiz le gustaría. «Pero dependerá de la demanda, si hay suficientes interesados, lo haremos».

Fuente: Público.es

Bajo licencia Creative Commons

El 43% de los ficheros ofrecidos en portales de descarga incorporan virus de regalo

La investigación fue conducida por IDC y tomo como base a 98 portales

reconocidos por su audiencia, sin embargo los resultados fueron tan

desesperanzadores como en el caso de los buscadores.

El 43% de programas ofrecidos en portales de descarga incorporaban desde caballos de Troya a spyware.

La diferencia es, sin embargo, abismal cuando comparamos los resultados

obtenidos en un portal de descargas o sitios de enlaces a redes P2P o

de «cracks» para programas. En el primer caso solamente el 13%

contienen códigos maliciosos, en el segundo el porcentaje puede

alcanzar hasta el 59% de los programas y en el tercero un 73%.

En el caso de «llaves piratas» para franquear la protección de los

programas en el 59% de los casos incorporaban códigos maliciosos o

directamente virus.

El estudio también destaca que el 25% de los CDs piratas que se venden

online no funcionan y que más de 33% de las llaves de desbloqueo de

programas que pueden encontrarse son inválidas por haber sido robadas o

clonadas de programas que ya están siendo ejecutados.

Nota de la redacción: Imágen del sitio Keygen.us, uno de los portales

más conocidos para descargar llaves piratas y cracks incluye en muchas de sus páginas códigos javascript que descargan automáticamente códigos maliciosos aprovechando las vulnerabilidades de los navegadores.

Fuente: Noticiasdot.com

autobus las palmas aeropuerto cetona de frambuesa